Будущий путь борьбы с поверхностью атаки: непрерывное управление рисками (CTEM)

1. Предисловие

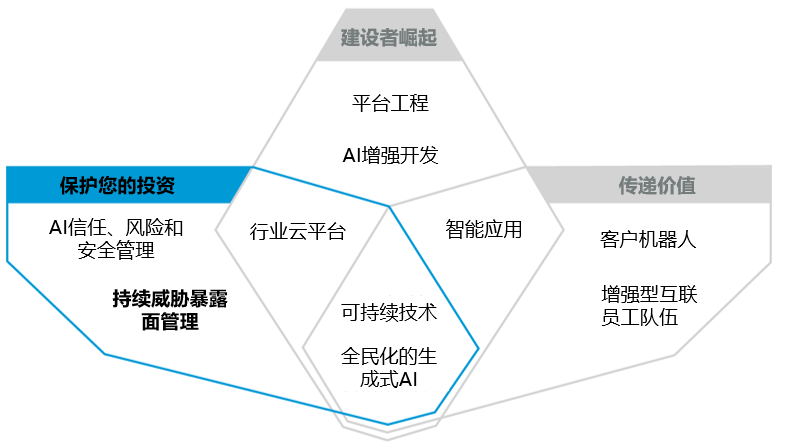

В середине октября компания Gartner опубликовала 10 стратегических технологических тенденций, которые корпоративным организациям необходимо изучить в 2024 году, как показано на рисунке 1.

Рисунок 1. Gartner публикует десять основных стратегических технологических тенденций в 2024 году.

Gartner делит 10 лучших технологий на три темы: защита ваших инвестиций, рост популярности строителей и обеспечение ценности. Нетрудно заметить, что более половины технологий связаны с искусственным интеллектом. Кроме того, в центре внимания предприятий также находятся облачные тенденции и устойчивые интеллектуальные приложения. В контексте бурного развития больших языковых моделей и устойчивого внедрения технологий облачных вычислений в прошлом году неудивительно, что были выбраны именно эти технологии. Стоит отметить, что была выбрана технология Continuous Threat Exposure Management (CTEM). Эта технология удивила автора, поскольку в предыдущей статье [1] концепция интеллектуального управления открытыми поверхностями была схожа с идеей CTEM. Оглядываясь назад на прошлый анализ технологических тенденций, проведенный Gartner, можно сказать, что в центре внимания всегда было управление рисками активов, например: ASM (управление поверхностью атак), EASM (управление поверхностью внешних атак), CAASM (управление поверхностью атаки сетевых активов), DRPS (защита цифровых рисков). услуги) и т.д. Так каковы же характеристики CTEM по сравнению с предыдущими технологиями? Итак, давайте кратко поговорим об этом в этой статье.

2. Обзор CTEM

Управление рисками на предприятии стало горячей темой в последние годы. Это очень типичный сценарий безопасности, идущий в ногу со временем. В первые годы сеть больше ориентировалась на взаимосвязь, и сетевые активы были относительно едины. В настоящее время различные инновационные технологии, такие как «облако, большие вещи, мобильный интеллект», были полностью интегрированы во все аспекты деятельности предприятий, что, несомненно, значительно увеличивает атаку. поверхность предприятий. С другой стороны, новые типы сетевых атак постоянно меняются, и существует дисбаланс между атакой и защитой. У злоумышленников достаточно времени и ресурсов для разработки стратегий атаки, позволяющих обойти защиту и избежать обнаружения, что приводит к эффективности существующих продуктов безопасности, связанных с этим. Управление рисками активов Неудовлетворительное.

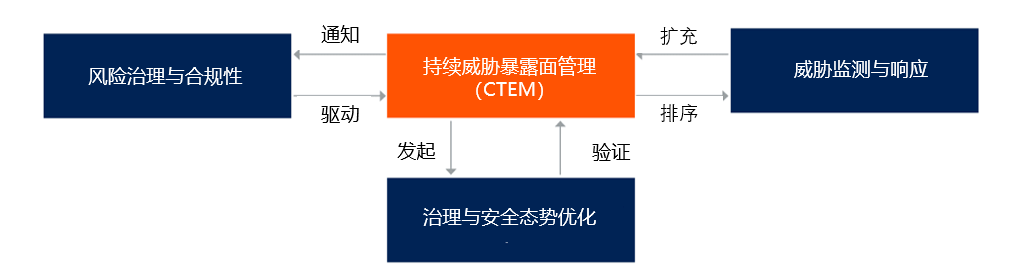

В 2022 году Gartner впервые предложила концепцию непрерывного управления рисками, направленную на управление рисками воздействия корпоративных угроз с точки зрения злоумышленника. Поскольку большинство атак на корпоративные организации происходят из-за неизвестных угроз, цель CTEM — получить действенный план непрерывного восстановления и улучшения корпоративной безопасности, который менеджеры по безопасности смогут понять и действовать в соответствии с ним. Постоянно управляйте взаимосвязью между подверженностью угрозам и другими связями, как показано на рисунке 2.

Рисунок 2. Управление постоянным воздействием угроз

3. Пять этапов CTEM

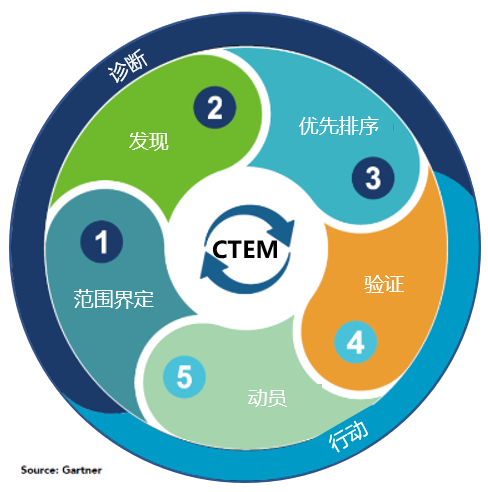

CTEM — это не отдельная технология, а набор процессов и возможностей, используемых для снижения рисков в цифровой среде организации. Приняв эту стратегию, организации любого размера могут повысить свою общую защиту безопасности, постоянно отслеживая и управляя потенциальными атаками, с которыми они сталкиваются. Gartner делит его на 5 этапов: определение объема, обнаружение, приоритизация, валидация и мобилизация.

Рисунок 3. Пять этапов управления постоянной подверженностью угрозам

3.1

Оценка активов

Среди постоянных угроз, которым подвергается управление,Определение активов предприятия является очень важным шагом.,Основная цель этого этапа — определить, какие системы и активы будут включены,и определение заинтересованных сторон, которые будут участвовать. По-прежнему трудно хорошо проводить оценку активов.,Потому что этот этап достигается не только техническими средствами.,Это также требует сотрудничества соответствующего делового персонала внутри организации.

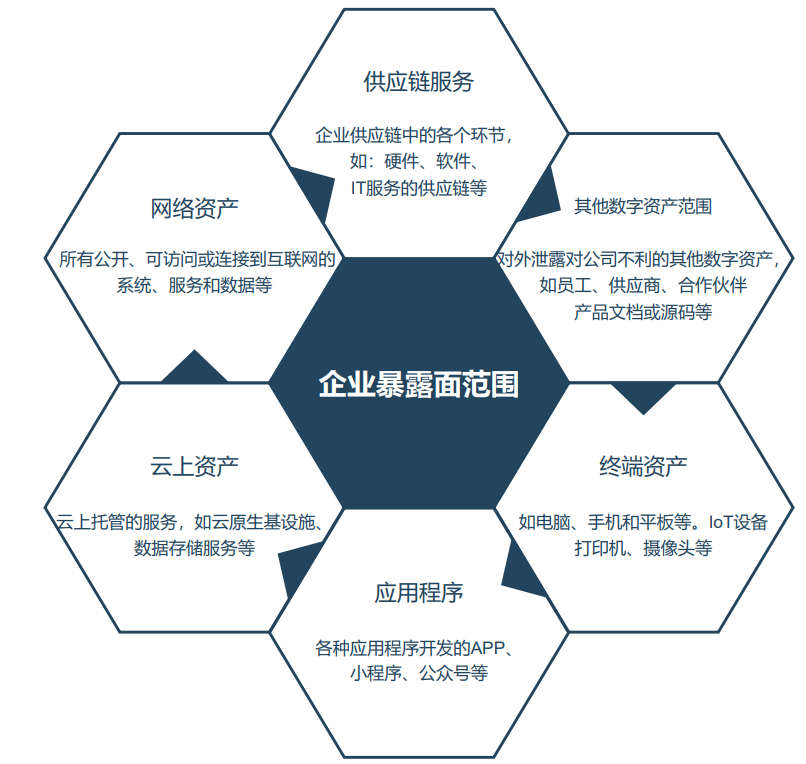

Диапазоны активов злоумышленника и защитника не равны, и диапазон активов предприятия необходимо рассматривать с той же точки зрения, что и атакующий. Необходимо определить объем активов предприятия, как показано на рисунке 4.

Рисунок 4. Определение масштаба воздействия на предприятие

Целью этапа определения объема является заложить основу путем определения объема и определения позиций, которые организация должна защищать, чтобы эффективно защитить свои активы и системы от угроз безопасности.

3.2

Обнаружение активов и рисков

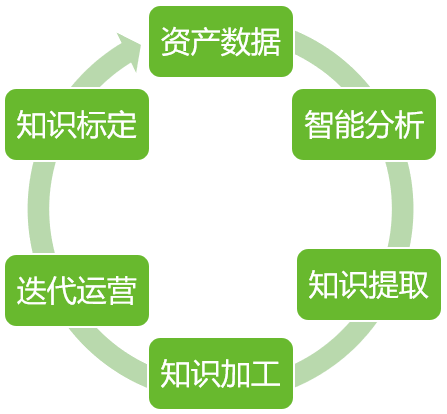

После определения объема следующим шагом будет обнаружение всего спектра активов и рисков внутри организации. «Управление активами» и «управление рисками» — старые лица в сфере безопасности. Хотя управление активами и уязвимостями — это «вчерашние» проблемы, тенденции Gartner всегда включали связанные технологии для управления поверхностями атак, что показывает, что мы в настоящее время делаем это. Это определенно так. недостаточно хорошо. Динамические изменения в активах, вызванные изменениями в технологиях, бизнесе и персонале, являются нормальными. Не существует хорошего решения для выявления «теневых ИТ». Поэтому CTEM делает упор на циклическую и итеративную работу. Как предприятия могут достичь динамичности и полномасштабности. Чтобы хорошо выполнить работу по обнаружению активов, для обнаружения активов также требуется операционная система, использующая технологии искусственного интеллекта и платформы управления активами, в сочетании с подтверждением ИТ, бизнеса и управленческого персонала, связанного с активами, посредством непрерывных операционных итераций для достижения? комплексное раскрытие активов организации.

Рисунок 5. Интеллектуальный рабочий процесс для полного обнаружения отпечатков активов

Создание программ CTEM часто терпит неудачу, главным образом, из-за путаницы между определением объема работ и обнаружением активов. Успех зависит не только от количества обнаруженных активов и уязвимостей, но, что более важно, от точного определения масштабов, основанного на бизнес-рисках и потенциальном воздействии. Многие процессы обнаружения выходят за рамки первоначального определения и выявляют скрытые активы, уязвимости, неправильные конфигурации и другие риски, которые требуют своевременного обновления объема активов организации.

3.3

Приоритизация рисков

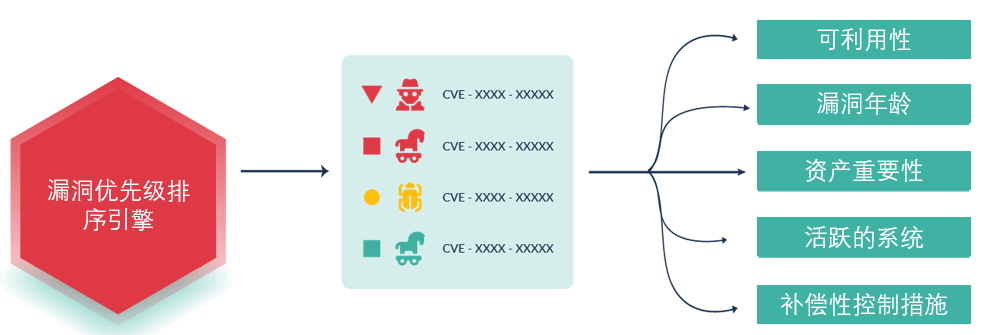

Целью этого этапа является проведение систематической оценки и приоритезации рисков, которые необходимо устранить. Практически во всех организациях существует большое количество точек риска кибербезопасности, и с применением современных новых технологий это количество рисков продолжает расти. Однако компании сложно решить все проблемы сетевой безопасности за счет своих инвестиций и энергии, так как же разрабатывать решения с ограниченными ресурсами? Таким образом, за счет определения приоритетов можно улучшить эффект от обработки рисков. Как это отсортировать? Приоритеты исправления можно рассчитать с использованием фактических факторов риска с помощью технологии приоритезации уязвимостей (VPT). Для этого требуются комплексные расчеты, основанные на серьезности уязвимости, популярности использования уязвимостей, важности активов и возрасте уязвимости.

Рисунок 6. Механизм приоритезации уязвимостей

Приоритезация создает список приоритетных дел для технических и бизнес-команд, устраняя повторные обсуждения приоритетов и одновременно гарантируя, что наиболее важные проблемы будут решены в первую очередь, увеличивая соотношение инвестиций и выгод от устранения рисков внутри организации.

3.4

Проверка рисков

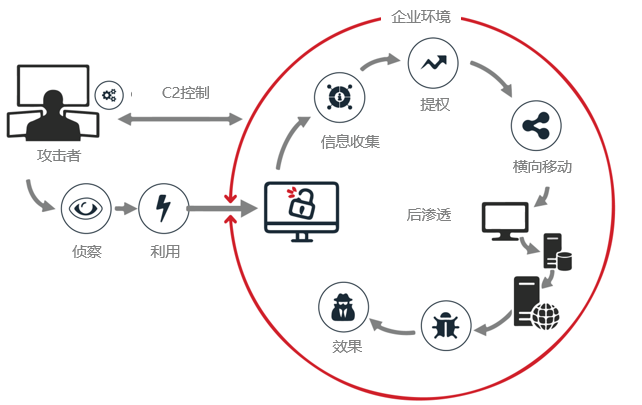

Целью этапа проверки является проверка пути атаки и вероятности ее возникновения. На этом этапе будут использоваться различные инструменты, предназначенные для оценки и проверки точности рисков высокого риска, выявленных на этапе определения приоритетов. Проверка Риск не может полагаться только на традиционные методы оценки безопасности, но также требует автоматизированных и динамических решений по проверке безопасности. Проверка может осуществляться с использованием технологии моделирования вторжений и атак (BAS). рисков,Преимущество в том, что,Может всесторонне подтвердить возможные пути атак внутри предприятия и обнаружить слабые места в системе контроля безопасности.,А не одиночные лазейки,Лучше оптимизировать технологии, организацию и управление с точки зрения активов, процессов и кадровых систем.,Обеспечивает более полное представление об организационной ситуации.

Рисунок 7. Проверка моделирования полного пути атаки BAS

3.5

ремонтная мобилизация

Основная цель этапа мобилизации – предоставить заинтересованным сторонам возможность сформулировать и реализовать планы восстановления. Автоматизация в основном решает общие проблемы, такие как обновления исправлений или базовое обнаружение угроз, но сложные и тонкие уязвимости часто трудно полностью автоматизировать. Поэтому командам безопасности необходимо понимать, что автоматическое исправление — это только отправная точка, а не конечное решение. В частности, он включает в себя четыре этапа:

- План ремонта

Начните с плана исправления с учетом приоритетов рисков, который определяет пользователей, подвергающихся риску, и критически важные для риска места, где сходятся многие пути атак. Исправив эти места, вы сможете решить самые большие проблемы с минимальными усилиями.

- исправить обзор

Организациям следует проанализировать подверженность, риски и план устранения. Этот важный шаг заключается в работе с ключевыми заинтересованными сторонами для разработки наилучшего способа устранения проблемы безопасности.

- снижение риска

Сообщайте о рисках и методах ремонта соответствующим командам и содействуйте реализации планов ремонта. По сравнению с просьбой к соответствующему персоналу устранить все уязвимости, мобилизовать его для устранения пяти уязвимостей высокого риска будет проще.

- Исправление проверки

Организация должна проверить, что исправление было завершено и риск устранен.

4. Резюме

CTEM станет тенденцией управления безопасностью предприятия в ближайшие пять лет, поскольку он использует подход динамической проактивной защиты для решения проблем безопасности и помогает предприятиям управлять рисками воздействия посредством устойчивых итеративных операций. Большая часть рисков предприятия вызвана неправильными конфигурациями, слабыми паролями и неспособностью своевременно устранить уязвимости N-day. Хотя многие инструменты управления сетевой безопасностью могут решить эти проблемы, фактический эффект не очень хороший. Это происходит главным образом потому, что применение новых корпоративных технологий, замена бизнеса, корректировка персонала команды и другие причины приводят к динамическим изменениям подверженности риску предприятия. Поэтому Gartner предложила технологическое решение для непрерывного управления подверженностью угрозам, используя для достижения этой цели комбинацию нескольких автоматизированных технологий. уверенность. Постоянно и динамично решать проблемы с точки зрения злоумышленника.

Вообще говоря, CTEM, как гибкое и постоянно развивающееся решение по управлению безопасностью, может предоставить предприятиям комплексную и непрерывную защиту сети и повысить их способность бороться с развивающимися сетевыми угрозами. Gartner прогнозирует, что к 2026 году предприятия, которые отдают приоритет инвестициям в безопасность на основе планов CTEM, сократят точки сетевого риска на две трети. Я думаю, что этот вывод вполне возможен. Давайте подождем и посмотрим в ближайшие три года.

Ссылки

[1]. Обсуждение управления риском активов с точки зрения ключевых правил и кривой безопасности https://blog.nsfocus.net/cyber-asset/.

[2]. https://nsfocusglobal.com/products/continuous-threat-exposure-management/

[3]. https://www.gartner.com/en/articles/gartner-top-10-strategic-technology-trends-for-2024

[4]. https://www.dwcon.cn/post/2811

[5]. https://www.gartner.com/doc/reprints?__hstc=7655085.fff120e87ff9db8e533aaf5d9dbd64cd.1699867977871.1699867977871.1699867977871.1&__hssc=7655085.1.1699867977872&__hsfp=461134508&id=1-2FEADHJZ&ct=231023&st=sb&submissionGuid=5d67e44f-7d5a-455b-81d6-1eae0269fdc1

[6]. Establishing a Modern Exposure Management Program https://info.xmcyber.com/exposure-management-guide

[7]. https://www.picussecurity.com/resource/glossary/what-is-continuous-threat-exposure-management-ctem

[8]. https://www.hivepro.com/blog/empowering-ctem-program-with-contextualized-vulnerability-prioritization/

[9]. Augmented-Connected Workforce (ACWF)https://www.e-spincorp.com/augmented-connected-workforce-acwf/

https://www.picussecurity.com/resource/glossary/what-is-breach-and-attack-simulation

Редактор контента: Институт инновационных исследований Сан Хунцин Главный редактор: Институт инновационных исследований Чэнь Фочжун

Исходная статья в этом общедоступном аккаунте отражает только точку зрения автора и не отражает позицию NSFOCUS Technology. Авторские права на весь оригинальный контент принадлежат NSFOCUS Technology Research Communications. Без разрешения любым СМИ или официальным аккаунтам WeChat строго запрещено копировать, перепечатывать, извлекать или иным образом использовать эту информацию. Перепечатки должны быть указаны как исходящие от NSFOCUS Technology Research Communications и включать ссылку на эту статью.

о нас

Служба технологических исследований NSFOCUS находится в ведении Научно-исследовательского института технологических инноваций NSFOCUS, который является передовым отделом технологических исследований NSFOCUS Technology и включает в себя лабораторию Nebula, лабораторию Тяньшу и инкубационный центр. В состав команды входят доктора наук и магистры ключевых университетов, таких как Университет Цинхуа, Пекинский университет, Харбинский технологический институт, Китайская академия наук и Пекинский университет почты и телекоммуникаций.

Являясь одним из важных учебных подразделений «Отделения постдокторских рабочих мест Парка науки и технологий Чжунгуаньцунь», Институт научно-технических инноваций NSFOCUS проводит совместную постдокторскую подготовку с Университетом Цинхуа. Результаты научных исследований охватывают различные национальные проекты, национальные патенты и национальные патенты. стандарты и высокотехнологичные горизонтальные научные статьи, опубликованные профессиональные книги и т. д.

Мы продолжаем исследовать передовые академические направления в области информационной безопасности. Начиная с практики, мы объединяем ресурсы компании и передовые технологии для внедрения прототипов систем концептуального уровня, а затем поставляем инкубационные продукты линейки продуктов и создаем огромную экономическую ценность.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?