Безопасность мгновенных сообщений (тринадцать): необходимо изучить для доверия и инноваций, понять, что такое национальный секретный алгоритм, в одной статье.

Эта статья опубликована NetworkFox и взята из H3C Communications. Первоначальное название — «Что такое национальный секретный алгоритм?». Эта статья была переработана и изменена.

1. Введение

В последние годы часто можно услышать, как разработчики приложений обмена мгновенными сообщениями обсуждают технические вопросы, связанные с внутренними информационными инновациями. В некоторых сценариях алгоритм национальной секретности является обязательным требованием, поэтому изучение алгоритма национальной секретности все еще необходимо.

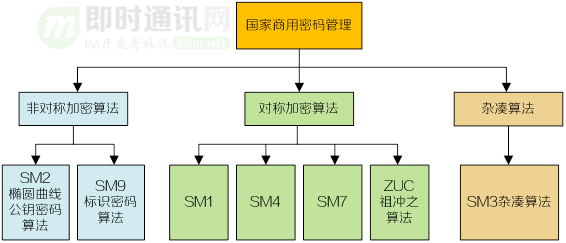

Национальный криптозоологический алгоритм относится к стандарту криптографических алгоритмов, выпущенному Государственным управлением криптозоологии Китая, и предназначен для обеспечения национальной информационной безопасности. В настоящее время Государственное управление криптозоологии выпустило серию отечественных коммерческих криптографических стандартных алгоритмов, включая SM1 (SCB2), SM2, SM3, SM4, SM7, SM9 и криптографический алгоритм Цзу Чунчжи (ZUC). Широко применяя национальные криптографические алгоритмы в финансах, электронном правительстве, безопасности и других областях, мы можем защитить конфиденциальность, целостность и доступность конфиденциальных данных, одновременно снижая зависимость от внешних криптографических продуктов и повышая уровень национальной информационной безопасности.

В этой статье мы попытаемся простыми для понимания словами рассказать вам о типах, технических принципах и сценариях применения алгоритмов национальной секретности.

2. Серия статей

Эта статья является 12-й в серии статей о знаниях в области безопасности обмена мгновенными сообщениями. Общий каталог этой серии выглядит следующим образом:

3. Зачем нужен алгоритм национальной секретности?

3.1 Предыстория алгоритма национальной секретности

В процессе сетевой передачи и хранения информации важным требованием является конфиденциальность и безопасность данных.

Хотя традиционные алгоритмы шифрования международных стандартов безопасны и надежны, они не могут гарантировать безопасность исходного кода, поэтому существует риск того, что исходный код будет взломан или изменен внешними злоумышленниками. Чтобы создать безопасную отраслевую сетевую среду и повысить возможности «безопасности и управляемости» национальных отраслевых информационных систем, Китай активно проводит исследования и исследования потребностей информационной безопасности.

С 2007 года Китай разработал национальные стандарты секретных алгоритмов и официально опубликовал их в 2010 году.

После многих лет развития, совершенствования и совершенствования национальный криптографический алгоритм стал независимо разработанным стандартом криптографических алгоритмов Китая и широко используется в различных отраслях. Его рождение не только значительно повысило конкурентоспособность Китая в области криптографических технологий, но и внесло важный вклад в строительство национальной информационной безопасности.

3.2 Характеристики алгоритма национальной секретности

Алгоритм национальной секретности имеет следующие характеристики:

1)Высокая безопасность:Алгоритм национальной секретности использует строгие принципы криптографии и сложные методы расчета.,Имеет более высокий уровень безопасности. Он обеспечивает надежную защиту с помощью таких функций, как шифрование, цифровые подписи и хеширование.,Устойчив к различным традиционным и современным методам взлома паролей.

2)Эффективность и гибкость:Алгоритм национальной секретности обеспечивает безопасность при,Обратите внимание на эффективность алгоритма. Его скорость шифрования и эффективность работы относительно высоки.,Он также может адаптироваться к разным длинам паролей и ключей.,Для удовлетворения потребностей различных сценариев.

3)Стандартизация широко распространена:Национальный секретный алгоритм был признан и принят национальным агентством по стандартизации.。Он соответствует основным требованиям международных стандартов криптографии.,Иметь возможности, сравнимые с международными алгоритмами. в то же время,Национальный секретный алгоритм также широко пропагандируется и используется в Китае.,Он стал одним из основных алгоритмов в области информационной безопасности в Китае.

4)Независимые инновации:Национальный секретный алгоритм — это криптографический алгоритм, независимо разработанный Китаем.,Поэтому мы имеем независимый контроль над внедрением и продвижением алгоритмов. Это означает, что Китай может лучше защитить свою национальную информационную безопасность.,Снизить внешнюю зависимость,Улучшите независимое сопротивление.

5)Для многопрофильного применения:Национальные секретные алгоритмы не ограничиваются применением в конкретной области.,это относится к финансовой отрасли、электронная коммерция、коммуникация、Интернет вещей、Защита информационной безопасности в различных областях, таких как блокчейн. Широкий спектр применения позволяет алгоритму национальной секретности удовлетворить потребности безопасности в различных отраслях.

4. Обзор применения алгоритмов национальной секретности

Национальные секретные алгоритмы включают SM1 (SCB2), SM2, SM3, SM4, SM7, SM9 и криптографический алгоритм Цзу Чунчжи (ZUC) и т. д.

в:

- 1)SM1、SM4、SM7、Шифр Цзу Чунчжи (ZUC) — симметричный алгоритм;

- 2)SM2、SM9 — асимметричный алгоритм;

- 3)SM3Принадлежит алгоритму хеширования。

Далее в основном будут представлены реализация и применение широко используемых алгоритмов SM1, SM2, SM3 и SM4 в алгоритмах национальной секретности.

5. Принципы и сценарии применения алгоритма SM1.

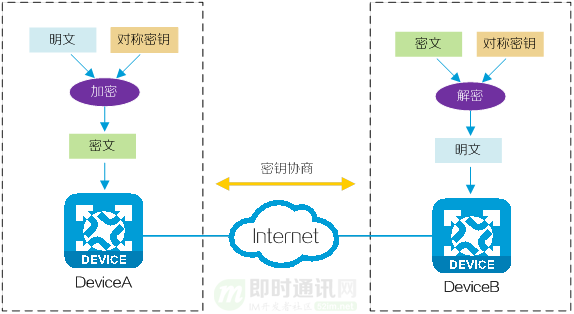

Алгоритм SM1 является симметричным алгоритмом шифрования среди алгоритмов национальной секретности.,Его особенность в том, что для шифрования и дешифрования используется один и тот же ключ. Процесс шифрования и дешифрования данных с использованием алгоритма симметричного шифрования SM1.

Алгоритм SM1 не является общедоступным и существует только в чипе в форме IP-ядра (ядра интеллектуальной собственности, готового функционального модуля интегральной схемы).

Алгоритм SM1 в основном используется для шифрования небольших объемов данных, поэтому он широко используется при разработке продуктов безопасности, таких как смарт-карты IC, интеллектуальные ключи-пароли, карты контроля доступа и карты шифрования.

6. Реализация и сценарии применения алгоритма SM2.

6.1 Обзор

Алгоритм SM2 представляет собой алгоритм асимметричного шифрования, основанный на эллиптической кривой ECC (криптографии с эллиптической кривой), включая алгоритм цифровой подписи эллиптической кривой SM2-1, протокол обмена ключами с эллиптической кривой SM2-2 и алгоритм шифрования с открытым ключом эллиптической кривой SM2-3 соответственно. Используется для реализации таких функций, как цифровые подписи, соглашение о ключах и шифрование данных.

Алгоритм SM2 имеет широкое применение во многих областях.

В сфере электронной коммерции:SM2Алгоритмы используются для защиты безопасной передачи личной информации пользователей.,Обеспечьте конфиденциальность пользователей и безопасность собственности во время онлайн-транзакций.

В сфере интернет-финансов:SM2Алгоритмы, используемые в цифровых платежах、Такие сценарии, как электронный банкинг,Обеспечьте аутентификацию личности пользователя и безопасность транзакций.

Кроме того, алгоритм SM2 также подходит для сферы Интернета вещей, чтобы защитить безопасность связи между устройствами Интернета вещей и обеспечить надежную передачу данных.

6.2 Шифрование данных

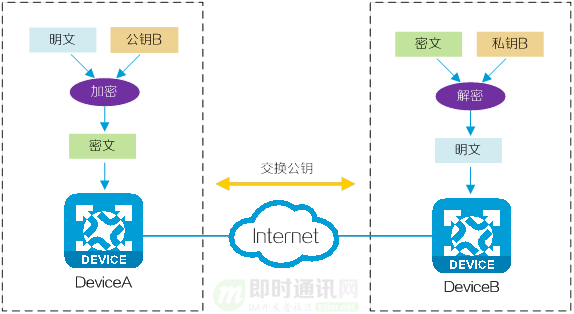

В алгоритме асимметричного шифрования ключ, который может быть опубликован внешнему миру, называется «открытым ключом», а ключ, известный только владельцу, называется «частным ключом». Отправитель использует открытый ключ получателя для шифрования сообщения, а получатель использует свой закрытый ключ для расшифровки и чтения сообщения.

Процесс шифрования и дешифрования данных с использованием алгоритма асимметричного шифрования SM2:

6.3 Ключевое соглашение

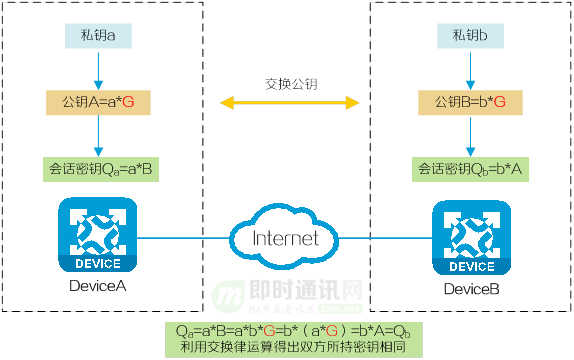

Из-за высокой вычислительной сложности эллиптических кривых и сложности их взлома алгоритм SM2 также играет ключевую роль в области технологии согласования ключей.

Процесс согласования ключей с использованием алгоритма SM2:

- 1)Обе стороны сеанса генерируют свои собственные закрытые ключи.(случайное число);

- 2)Обе стороны в сеансе используют закрытые ключи.、Каждый из параметров G эллиптической кривой ECC рассчитывает открытый ключ;

- 3)Обе стороны в разговоре передают свои открытые ключи другой стороне.,Процесс доставки публичен. Из-за высокой вычислительной сложности эллиптических кривых,Трудно взломать,Следовательно, злоумышленнику трудно определить закрытый ключ по открытому ключу и параметру эллиптической кривой G;

- 4) Обе стороны вычисляют свой собственный закрытый ключ на основе открытого ключа другой стороны и, наконец, получают один и тот же сеансовый ключ. Этот сеансовый ключ можно использовать в качестве общего ключа для симметричного шифрования (например, алгоритма SM4).

6.4 Цифровая подпись

Цифровая подпись – это техническое средство, используемое для проверки целостности, подлинности и происхождения информации. Его часто используют для того, чтобы гарантировать, что данные не были подделаны во время передачи или хранения, и что их можно отследить до конкретного отправителя.

Отправитель использует свой собственный закрытый ключ для шифрования сообщения и создания цифровой подписи. Получатель расшифровывает и проверяет подпись, используя открытый ключ отправителя, чтобы проверить целостность и подлинность сообщения.

В приложениях цифровой подписи алгоритм SM2 часто используется вместе с алгоритмом дайджеста SM3.

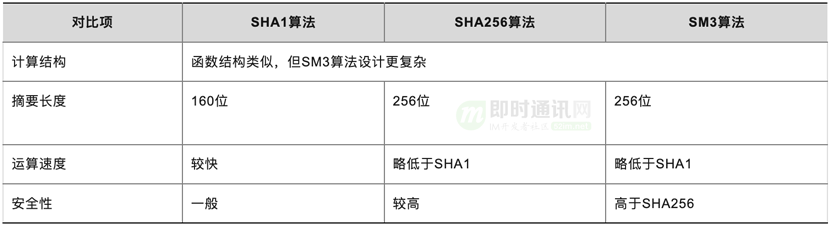

7. Реализация и сценарии применения алгоритма SM3.

Алгоритм хеширования SM3 представляет собой сводный алгоритм в алгоритме национальной секретности.

Алгоритм SM3 сжимает сообщение любой длины в дайджест фиксированной длины с помощью хэш-функции. Дайджест уникален, то есть разные дайджесты, созданные на основе разной информации, различны, и исходную информацию невозможно восстановить из дайджеста, а также нельзя подделать информацию для получения одного и того же дайджеста. Поэтому для реализации широко используется алгоритм SM3. такие функции, как цифровые подписи, обнаружение целостности данных и проверка сообщений.

Основываясь на характеристиках алгоритма SM3, в области информационной безопасности алгоритм SM3 используется для защиты целостности данных, таких как протоколы криптографии, цифровые сертификаты и электронные подписи. В области блокчейна алгоритм SM3 используется для генерации блоков криптовалюты и проверки внутрицепных транзакций для обеспечения безопасности блокчейна.

Кроме того, алгоритм SM3 также можно использовать в таких областях, как генерация криптографических случайных чисел и проверка псевдослучайных последовательностей, повышая безопасность и надежность данных.

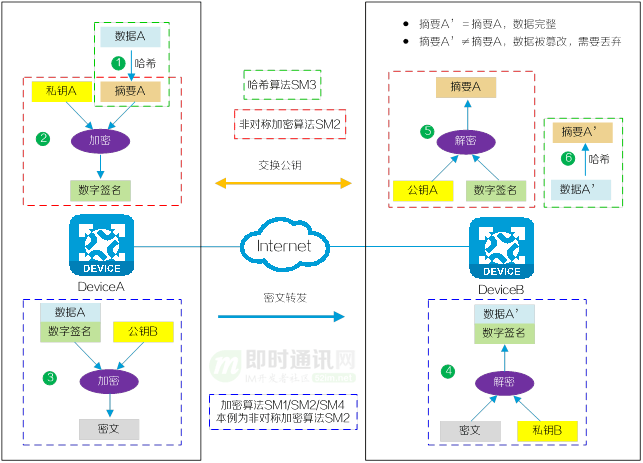

Процесс аутентификации цифровой подписи и проверки целостности пользовательских данных с использованием алгоритма SM2 и алгоритма SM3:

- 1) Данные A, отправленные пользователем A, обрабатываются алгоритмом хеширования SM3 для создания дайджеста A.

- 2) Дайджест A шифруется закрытым ключом пользователя A для создания цифровой подписи.

- 3) Данные открытого текста и цифровая подпись пользователя А шифруются в зашифрованный текст с помощью алгоритма шифрования (SM1/SM2/SM4) и отправляются пользователю B. Алгоритм шифрования использует в качестве примера асимметричный алгоритм шифрования SM2, то есть для шифрования и дешифрования используются разные ключи.

- 4)Зашифрованный текст доходит до пользователяBв,После расшифровки алгоритмом шифрования (SM1/SM2/SM4),Восстановление данных в виде открытого текста и цифровой подписи.

- 5)пользовательB使用пользовательAОткрытый ключ расшифровывает цифровую подпись в пакете.:

- Расшифровка прошла успешно, источник данных легален, получен абстракт A;

- Не удалось расшифровать. Источником данных не является пользователь А. Эти данные удаляются.

- 6)Данные открытого текста в полученном пакете проходят черезSM3Хэш-операция генерирует дайджестA’。Сводка сравненияAЯпонское резюмеA’:

- Abstract A’=Abstract A, данные полны;

- Сводка A’≠Abstract A, данные были подделаны, и эти данные отброшены.

8. Реализация и применение алгоритма SM4.

8.1 Обзор

Классификация алгоритма SM1 такая же, как и у алгоритма SM4, который также является алгоритмом группового симметричного шифрования, но реализация алгоритма SM4 является общедоступной.

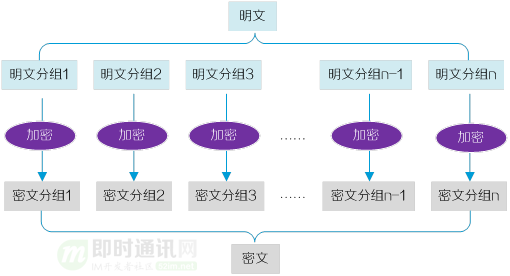

Алгоритм блочного шифрования группирует данные открытого текста в группы фиксированной длины и использует один и тот же ключ для шифрования группы за группой. При расшифровке зашифрованного текста тот же ключ также используется для расшифровки группы за группой.

Алгоритм SM4 прост в реализации, поэтому скорость шифрования и дешифрования высокая и потребляет меньше ресурсов. Он в основном используется для шифрования и дешифрования больших объемов данных, таких как статическое хранение или шифрование и дешифрование данных в каналах передачи сигналов данных. .

В области сетевой безопасности алгоритм SM4 используется для защиты конфиденциальных данных, передаваемых и хранящихся в сети, таких как данные банковских карт, пароли и т. д. В области Интернета вещей алгоритм SM4 используется для связи и шифрования данных между устройствами Интернета вещей, чтобы обеспечить конфиденциальность и безопасность данных Интернета вещей.

Кроме того, алгоритм SM4 также может применяться в области блокчейна для защиты безопасности транзакций криптовалюты и других областей, обеспечивая гарантию безопасности связанных систем и данных.

Алгоритм SM4 поддерживает несколько режимов группировки, таких как ECB, CBC и CFB. Два основных режима ECB и CBC будут представлены ниже.

8.2 Режим шифрования и дешифрования: режим ECB

Процесс шифрования и дешифрования данных по алгоритму SM4 на основе режима ECB:

- 1)Отправитель группирует открытый текст в группы фиксированной длины.,Каждая группа открытого текста шифруется с использованием одного и того же ключа для создания группы зашифрованного текста. Полный зашифрованный текст состоит из всех групп зашифрованного текста, расположенных по порядку;

- 2)Принимающая сторона группирует зашифрованный текст в группы фиксированной длины.,Каждая группа зашифрованного текста расшифровывается с использованием одного и того же ключа для создания группы открытого текста. Все группы открытого текста упорядочены и объединены для формирования полных данных открытого текста.

Режим ECB прост в реализации, и каждый фрагмент данных не влияет друг на друга, что способствует параллельным операциям. Однако один и тот же блок открытого текста будет зашифрован в один и тот же блок зашифрованного текста, что не может обеспечить строгую конфиденциальность данных.

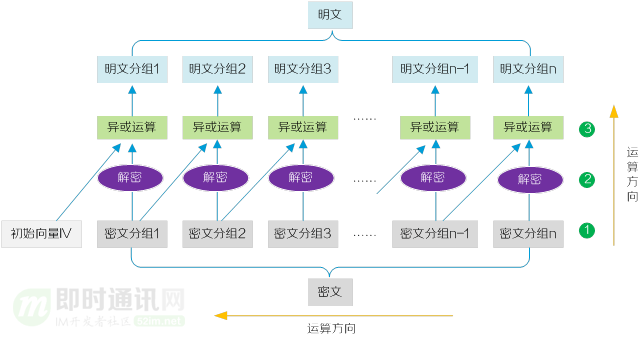

8.3 Режим шифрования и дешифрования: режим CBC

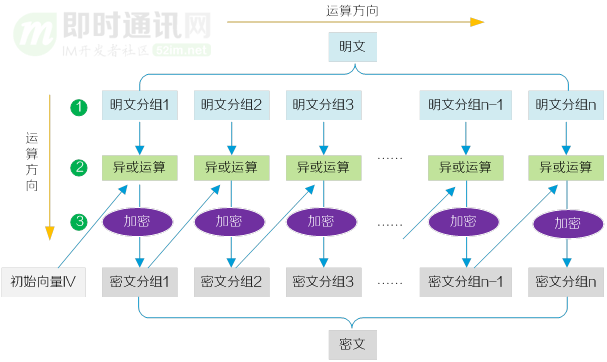

Алгоритм SM4 шифрует открытый текст в режиме CBC:

- 1)Группировать открытый текст по фиксированной длине;

- 2)группировка обычного текста1с начальным векторомIVВыполнить операцию XOR,Результат операции XOR шифруется с помощью ключа и получается группа зашифрованного текста 1;

- 3)剩余的группировка обычного текста依次与前一个密文分组Выполнить операцию XOR后再加密,Получите соответствующую группу зашифрованного текста;

- 4)Полный зашифрованный текст состоит из всех групп зашифрованного текста, расположенных в порядке。

Процесс расшифровки зашифрованного текста алгоритмом SM4 на основе режима CBC:

- 1)После группировки зашифрованного текста по фиксированной длине,Обработайте группы зашифрованного текста в обратном порядке;

- 2)Групповой зашифрованный текстnРасшифруйте сначала с помощью ключа,Дешифрованные данные группы зашифрованного текста n логически инвертируются с группой зашифрованного текста n-1.,Получить группу открытого текста n;

- 3) Таким же образом оставшаяся группа зашифрованного текста расшифровывается, а затем логически инвертируется с предыдущей группой зашифрованного текста, чтобы получить соответствующую группу открытого текста;

- 4)наконец,Данные, расшифрованные ключом в группе зашифрованного текста 1, представляют собой логическую обратную операцию исходного вектора.,Затем получите группу открытого текста 1;

- 5)完整的明文由所有группировка обычного текста按序排列组合而成。

Режим CBC более безопасен, чем ECB, но блоки открытого текста не могут рассчитываться параллельно, и ошибки будут передаваться.

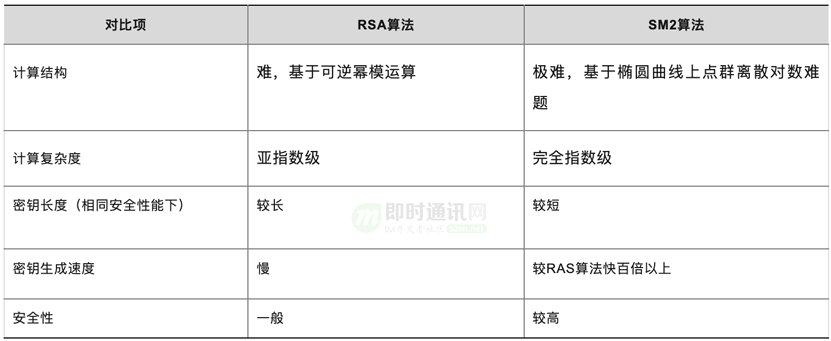

9. Сравнение национальных секретных алгоритмов и алгоритмов международных стандартов.

И алгоритм национальной секретности, и алгоритм международного стандарта широко используются в современной криптографии, но есть некоторые различия в технологии, а также в преимуществах и недостатках.

Сравнение производительности различных параметров общих национальных секретных алгоритмов и алгоритмов международных стандартов выглядит следующим образом:

10. Каковы типичные сценарии применения алгоритмов национальной секретности?

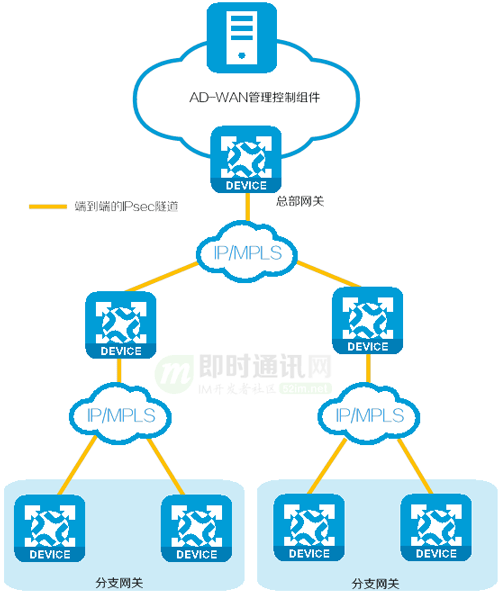

10.1. Вертикальная сеть IP/MPLS AD-WAN.

Алгоритм национальной секретности можно объединить с технологией AD-WAN и применить к сценариям вертикальных сетей IP/MPLS.

С помощью интеллектуальной платформы эксплуатации и обслуживания AD-WAN можно задать конфигурацию национального секрета одним щелчком мыши, в сети можно построить канал шифрования данных национального секрета, а также обеспечить сквозную защиту туннелей IPsec на основе национального секрета. быть реализовано.

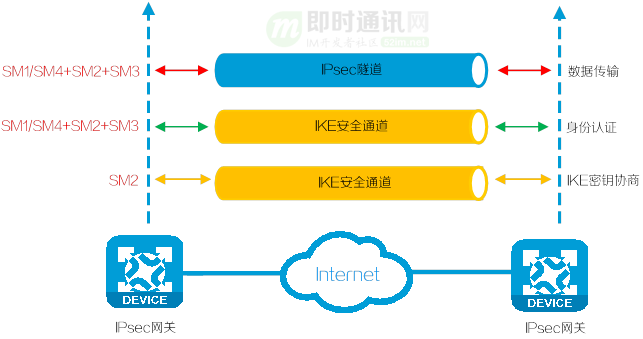

Принцип работы алгоритма национальной секретности в сквозном туннеле IPsec следующий:

1)существоватьIKEключевой этап соглашения,Во время согласования ключей с использованием протокола IKE,Сеансовый ключ генерируется с использованием алгоритма SM2.

2)существовать身份认证阶段,На этом конце используются алгоритмы SM2 и SM3 для генерации цифровых подписей идентификационной информации.,И используйте алгоритм SM1 или SM4 и сеансовый ключ для шифрования идентификационной информации и цифровой подписи после того, как партнер получит зашифрованную идентификационную информацию;,Расшифровать, используя тот же сеансовый ключ,Затем аутентификация личности выполняется с помощью алгоритмов SM2 и SM3.

3)существовать数据传输阶段,На этом конце используются алгоритмы SM2 и SM3 для создания цифровых подписей пользовательских данных.,И используйте алгоритм SM1 или SM4 и сеансовый ключ для шифрования пользовательских данных и цифровых подписей после того, как партнер получит зашифрованные пользовательские данные;,Расшифровать, используя тот же сеансовый ключ,Затем выполняются проверки целостности данных с помощью алгоритмов SM2 и SM3.

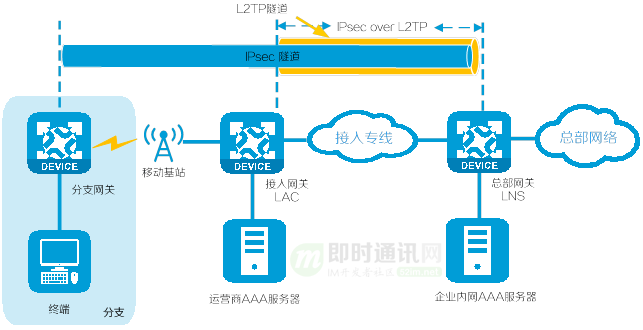

Сети обслуживания 10.24G/5G VPDN

Услуга 4G/5G VPDN (виртуальная частная коммутируемая сеть) — это услуга виртуальной частной сети, реализуемая с использованием коммутируемого доступа в беспроводной сети 4G/5G. Он использует технологию L2TP для создания туннелей, изолированных от Интернета для клиентов, чтобы удовлетворить потребности внутрисетевых коммуникаций филиалов и штаб-квартир клиентов. Сеть VPDN также поддерживает комбинацию технологий L2TP и IPsec, выполняя аутентификацию пользователей через L2TP для обеспечения безопасности доступа и используя IPsec для обеспечения безопасности передаваемых данных.

1)4G/5G В сети VPDN шлюз филиала обслуживается оборудованием маршрутизации 4G/5G и имеет доступ к сети оператора через коммутируемое соединение.

2)оператор для4G/5Gмаршрутизирующее оборудованиеAPN(Access Point Имя, имя точки доступа), учетная запись, информация о SIM/USIM-карте для аутентификации.

3)4G/5GПосле того как устройство маршрутизации проходит аутентификацию, оператор считает, что оноVPDNпользователь,При этом ААА-сервер оператора отправляет сообщение в LAC (L2TP Access Устройство-концентратор (концентратор доступа L2TP) доставляет атрибуты туннеля L2TP, а устройство LAC отправляет атрибуты туннеля L2TP в LNS (L2TP). Network Сервер, сетевой сервер L2TP) устройство инициирует запрос на установление туннеля.

4)L2TPПосле установки туннеля,Устройство LAC прозрачно передает информацию аутентификации пользователя на устройство LNS через этот туннель. Устройство LNS инициирует вторичную аутентификацию пользователей VPDN на сервере AAA во внутренней сети штаб-квартиры.,После прохождения сертификации будетVPDNпользователь分配一个企业内网IPадрес。分支终端пользователь和总部可以开始коммуникация。

5)Шлюзы филиалов и шлюзы штаб-квартиры оснащены досками национальной секретности.,Установите сквозной туннель IPsec посредством согласования IPsec.,Используйте алгоритм национальной секретности для шифрования и защиты передаваемых сообщений и проверки целостности данных.

6)черезIPsec加密后的数据报文существоватьLAC设备в进行L2TPПосле инкапсуляции,Перенос в LNS через L2TP-туннель.

7)LNSПосле получения сообщения данных сначалаL2TPДекапсулировать сообщение,Затем сообщение данных восстанавливается посредством расшифровки IPsec.,Переслать сообщение на основе IP-адреса назначения сообщения.

11. Статьи по теме

[1] Общие алгоритмы шифрования и дешифрования и объяснение безопасности связи.

[2] Принципы и практика применения технологии асимметричного шифрования

[3] Безопасность системы чата IM означает технологию шифрования уровня соединения

Технический обмен:

- Мобильный терминалIMВводные статьи о разработке:《Новичкам достаточно одной статьи: разработка мобильного IM с нуля》

- Открытый исходный кодIMИсходный код платформы:https://github.com/JackJiang2011/MobileIMSDK(Альтернативный адрес нажмите здесь)

(Эта статья синхронизирована с Опубликовано в:http://www.52im.net/thread-4552-1-1.html)

Углубленный анализ переполнения памяти CUDA: OutOfMemoryError: CUDA не хватает памяти. Попыталась выделить 3,21 Ги Б (GPU 0; всего 8,00 Ги Б).

[Решено] ошибка установки conda. Среда решения: не удалось выполнить первоначальное зависание. Повторная попытка с помощью файла (графическое руководство).

Прочитайте нейросетевую модель Трансформера в одной статье

.ART Теплые зимние предложения уже открыты

Сравнительная таблица описания кодов ошибок Amap

Уведомление о последних правилах Points Mall в декабре 2022 года.

Даже новички могут быстро приступить к работе с легким сервером приложений.

Взгляд на RSAC 2024|Защита конфиденциальности в эпоху больших моделей

Вы используете ИИ каждый день и до сих пор не знаете, как ИИ дает обратную связь? Одна статья для понимания реализации в коде Python общих функций потерь генеративных моделей + анализ принципов расчета.

Используйте (внутренний) почтовый ящик для образовательных учреждений, чтобы использовать Microsoft Family Bucket (1T дискового пространства на одном диске и версию Office 365 для образовательных учреждений)

Руководство по началу работы с оперативным проектом (7) Практическое сочетание оперативного письма — оперативного письма на основе интеллектуальной системы вопросов и ответов службы поддержки клиентов

[docker] Версия сервера «Чтение 3» — создайте свою собственную программу чтения веб-текста

Обзор Cloud-init и этапы создания в рамках PVE

Корпоративные пользователи используют пакет регистрационных ресурсов для регистрации ICP для веб-сайта и активации оплаты WeChat H5 (с кодом платежного узла версии API V3)

Подробное объяснение таких показателей производительности с высоким уровнем параллелизма, как QPS, TPS, RT и пропускная способность.

Удачи в конкурсе Python Essay Challenge, станьте первым, кто испытает новую функцию сообщества [Запускать блоки кода онлайн] и выиграйте множество изысканных подарков!

[Техническая посадка травы] Кровавая рвота и отделка позволяют вам необычным образом ощипывать гусиные перья! Не распространяйте информацию! ! !

[Официальное ограниченное по времени мероприятие] Сейчас ноябрь, напишите и получите приз

Прочтите это в одной статье: Учебник для няни по созданию сервера Huanshou Parlu на базе CVM-сервера.

Cloud Native | Что такое CRD (настраиваемые определения ресурсов) в K8s?

Как использовать Cloudflare CDN для настройки узла (CF самостоятельно выбирает IP) Гонконг, Китай/Азия узел/сводка и рекомендации внутреннего высокоскоростного IP-сегмента

Дополнительные правила вознаграждения амбассадоров акции в марте 2023 г.

Можно ли открыть частный сервер Phantom Beast Palu одним щелчком мыши? Супер простой урок для начинающих! (Прилагается метод обновления сервера)

[Играйте с Phantom Beast Palu] Обновите игровой сервер Phantom Beast Pallu одним щелчком мыши

Maotouhu делится: последний доступный внутри страны адрес склада исходного образа Docker 2024 года (обновлено 1 декабря)

Кодирование Base64 в MultipartFile

5 точек расширения SpringBoot, супер практично!

Глубокое понимание сопоставления индексов Elasticsearch.