Активное сканирование и обнаружение технологий сетевой разведки (1)

1. Предисловие

сеть РазведкаATT&CKрама исеть Первый шаг в цепочке убийств,Активное обнаружение сканеров — очень важная технология сетевой разведки.,Он активно отправляет определенные пакеты обнаружения в целевой сегмент сети, а затем получает статус выживания и информацию об активах целевых активов на основе результатов ответа.

Технология обнаружения активного сканирования обычно решает следующие проблемы:

1. Какие хосты в целевом сегменте сети живы?

2. Какие порты на целевом выжившем хосте открыты?

3. Какие протоколы/службы работают на этих открытых портах?

4. В каких операционных системах работают эти службы?

5. Соберите информацию/ресурсы о целевых услугах для последующего углубленного анализа.

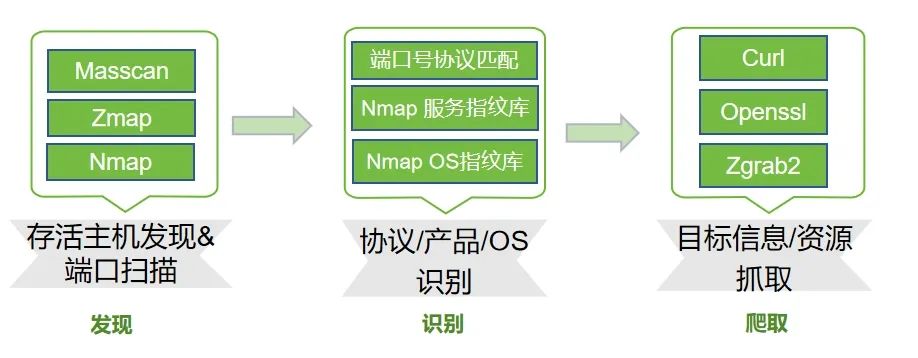

Вышеупомянутые проблемы решаются поэтапно в процессе разведки. Автор классифицирует их на три основных этапа (как показано на рисунке 1):

1. Этап обнаружения. Этот этап включает обнаружение сохранившегося хоста и сканирование портов. Целью является поиск сохранившегося IP-адреса и информации об открытых портах в целевом сегменте сети.

2. Этап идентификации. Этот этап включает идентификацию службы протокола, идентификацию продукта и идентификацию операционной системы (ОС). Целью является определение того, какие службы, соответствующие программные продукты, типы и номера версий операционных систем работают на целевом хосте.

3. Этап сканирования. На этом этапе сканируется соответствующая информация и ресурсы, предоставляемые различными службами целевого хоста, в соответствии с потребностями злоумышленника, включая информацию о баннерах, веб-страницах, SSL-сертификаты и т. д.

На каждом этапе есть соответствующие инструменты и методы, такие как распространенные высокоскоростные сетевые сканеры Masscan и Zmap, которые обычно используются для быстрого сканирования выживших хостов и обнаружения открытых портов. Идентификацию службы протокола можно просто сопоставить с помощью номеров портов, или вы можете использовать библиотеку отпечатков пальцев службы протокола Nmap для точной идентификации. Nmap также предоставляет возможность идентифицировать продукты, операционные системы и номера их версий. На этапе сканирования Curl может сканировать веб-страницы, openssl может сканировать сертификаты, а Zgrab2 может не только сканировать информацию баннера целевого протокола, но и настраивать другую связанную информацию протокола. Nmap — это мощный инструмент сканирования и обнаружения, который не только может реализовать весь процесс от обнаружения до сканирования, но также имеет механизм сценариев, который пользователи могут расширять.

Рисунок 1. Обнаружение активного сканирования осуществляется в три этапа.

Автор представит основные принципы и соответствующие предложения по использованию этих инструментов обнаружения сканирования в нескольких статьях. В этой статье в качестве примера будет рассмотрена реализация Nmap и сначала представлены сохранившиеся технологии обнаружения хостов и сканирования портов.

2. Обнаружение носителя выживания

Как следует из названия, технология обнаружения выживших хостов — это технология, используемая для обнаружения выживших онлайн-хостов в сети. Ее также часто называют технологией сканирования Ping. Существует множество реализаций сканирования Ping. Ниже мы поочередно узнаем о различных технологиях сканирования Ping в Nmap.

- ICMP Пинг. Это наиболее распространенный метод сканирования Ping. Как показано на рисунке 2, детектор отправляет ICPM на целевой IP-адрес. Echo сообщение запроса (эхо-запроса), при получении ICMP-ответа от целевого Хозяина Echo Ответное сообщение (эхо-ответ), указывающее, что целевой Хозяин жив. Обратите внимание, что ICMP не получен. Echo Ответное сообщение не доказывает, что Хозяин жив, поскольку администратор может отключить функцию эхо ICMP Хозяина, а брандмауэр также может перехватывать ICMP-сообщения. вариант ICMP Ping также может отправлять другие запросы ICMP (запрос метки времени, запрос информации и запрос маски адреса) целевому Хозяину, чтобы дождаться соответствующего ответного сообщения. Обычно эти варианты возникают, когда администратор только отключает функцию эхо-ответа ICMP и забывает отключить. другие ответы могут пригодиться.

Рис. 2. ICMP-пинг

- ARP-пинг. Детектор передает сообщение запроса ARP в локальную локальную сеть для получения MAC-адреса IP-адреса целевого хозяина.,При получении ответного сообщения ARP ответил целевой Хозяин.,Докажите, что Хозяин жив. ARP — это протокол локальной сети.,Поэтому данную технологию можно использовать только для обнаружения одного и того же сегмента сети Хозяин.

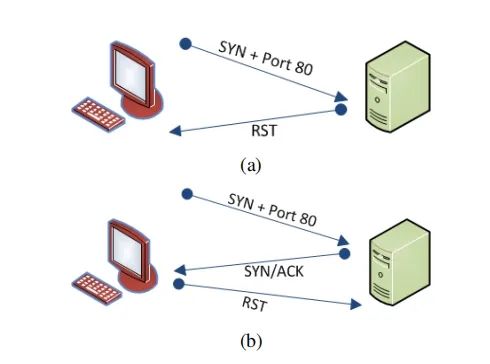

- TCP SYN Ping。нравиться Рисунок 3,Детектор отправляет пустое TCP-сообщение с флагом SYN на целевой IP-адрес.,Здесь вам нужно одновременно указать номер целевого порта,Обычно обозначается как 80. Обычно,Когда Хозяин жив и целевой порт открыт,Целевой Хозяин вернет сообщение ACK/SYN.,Когда Хозяин жив, но целевой порт не открыт,Целевой Хозяин вернет сообщение RST. так,Пока детектор получает ответное сообщение (сообщение ACK/SYN или сообщение RST), это означает, что целевой Хозяин жив. Так же,Учитывая влияние брандмауэра,Отсутствие ответа не означает, что Хозяина нет в живых.

Рис. 3. TCP SYN-пинг

- TCP ACK Пинг. Детектор напрямую отправляет пустое сообщение TCP с флагом ACK на целевой IP-адрес. Поскольку обе стороны не выполнили трехстороннее рукопожатие для установления соединения TCP, когда целевой Хозяин получает такое сообщение, он думает, что произошла ошибка. и вернет сообщение RST. Аналогично, если целевой IP-адрес не отвечает, это не означает, что IP-адрес неактивен. Также используйте TCP ACK Пинг и TCP SYN проверка на обнаружение может улучшить возможность прохождения брандмауэра.

- UDP-пинг. Зонд отправляет пустую датаграмму UDP на целевой IP-адрес. Такой же,Для этого типа Ping также необходимо указать целевой порт.,Обычно указывается как 40125 (эти два порта используются редко). Обычно,Когда целевой порт целевого Хозяина закрыт,Хозяин вернет ответное сообщение ICMP о недоступности порта.,И когда целевой порт открыт,Его можно игнорировать без какого-либо ответа (во избежание такой ситуации используйте порты 40 и 125).,Поэтому отсутствие ответного сообщения не доказывает, что Хозяина нет в живых. Этот вид пинга может обойти брандмауэр, у которого есть только контроль доступа для TCP.

- SCTP INIT Пинг. Протокол передачи управления потоком (SCTP) также является протоколом транспортного уровня, который сочетает в себе большинство функций TCP и UDP, добавляя при этом функции мультихостинга и многопотоков, и обычно используется в SS7/SIGTRAN. сопутствующие услуги. Как и TCP, это также протокол для соединения, но TCP передается в байтах, а SCTP — в блоках данных. SCTP INIT Технология Ping отправит минимальный SCTP на определенный порт целевого IP (обычно 80). Блок INIT, когда целевой порт Хозяин закрыт, будет возвращен блок ABORT. Когда порт открыт, целевой Хозяин выполнит второй шаг четырехстороннего подтверждения SCTP и вернет блок INIT-ACK. Так похоже на TCP SYN Ping,Когда детектор получает ответ блока ABORT или ответ INIT-ACK.,Все указывает на то, что Хозяин жив.

- IP Protocol Пинг. Эта технология отправляет несколько пустых IP-сообщений целевому Хозяину и устанавливает соответствующий номер протокола в поле протокола заголовка IP, например 1 (ICMP), 2 (IGMP), 4 (IP in IP)。NmapизIP Protocol Ping Для ICMP, IGMP, TCP, UDP и STCP также будут добавлены заголовки, соответствующие протоколу. При получении того же ответа протокола или непосредственном возврате сообщения ICMP о недостижимости протокола это указывает на то, что Хозяин жив.

3. Технология сканирования портов

Технология обнаружения выживших хостов предназначена для поиска выживших хостов, а технология сканирования портов — для выяснения, какие порты открыты на выживших хостах, или непосредственно для определения того, открыты ли некоторые порты, без проверки активности IP-адреса. Основной принцип этой технологии заключается в отправке определенных пакетов данных на целевой порт, а затем определении статуса порта на основе ответа порта.

Прежде чем представить реальный метод сканирования портов, давайте сначала разберемся, какой статус порта можно получить, когда Nmap обнаруживает порт.

- Открытый: этот порт будет отвечать на пакеты TCP, UDP или SCTP.

- Закрыто: Порт закрыт, то есть Хозяин не контролирует его.

- Отфильтровано: Статус порта неизвестен, поскольку пробный пакет был отфильтрован брандмауэром.

- Нефильтрованный: пакет данных может достичь порта, но неизвестно, открыт ли порт. Это состояние также можно рассматривать как открытое|закрытое.

- Open|Filtered: Неизвестно, открыт ли порт или фильтруется, но его нельзя закрывать.

- закрыто|фильтровано: Неизвестно, закрыт ли порт или фильтруется, но он не должен быть открыт.

Ниже поочередно представлены технологии сканирования портов, поддерживаемые Nmap.

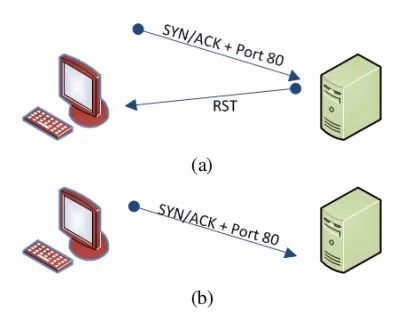

- TCP SYN-сканирование. Сканирование SYN также называется полуоткрытым сканированием, которое похоже на TCP. SYN Подобно Ping, зонд отправляет TCP на целевой порт. SYNсообщение,Когда порт открыт,Целевой порт ответит на сообщение SYN/ACK.,В противном случае ответьте RST. Когда не получен ответ,Это означает, что сообщение SYN не дошло до адресата Хозяин.,Но оно было отфильтровано Брандмауэром,То есть отфильтрованное состояние. Этот сканер может четко определить, в каком состоянии находится порт (открыт, закрыт или фильтруется).

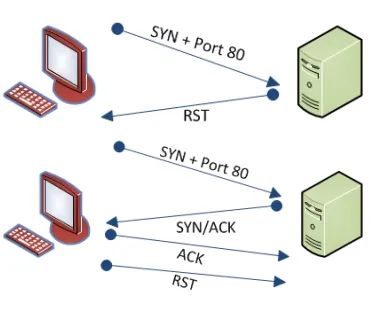

- TCP connectсканирование。нравиться Рисунок показано 4,Полное соединениесканирование TCP реализует обнаружение выживаемости порта путем установления полного трехэтапного подтверждения TCP с целевым портом. Преимущество этой технологии сканирования в том, что ее можно реализовать посредством системного вызова Connect.,Разрешения на обработку на уровне пакета не требуются. Недостаток – это занимает больше времени,и полное трехстороннее рукопожатие,Сгенерированное TCP-соединение будет зарегистрировано.,Сокрытие нехорошо. Потому что о проверке судят по тому, установлено ли соединение.,Таким образом, полученный статус порта имеет два результата: открытый и закрытый|фильтрованный.

Рис. 4. Сканирование TCP-соединения

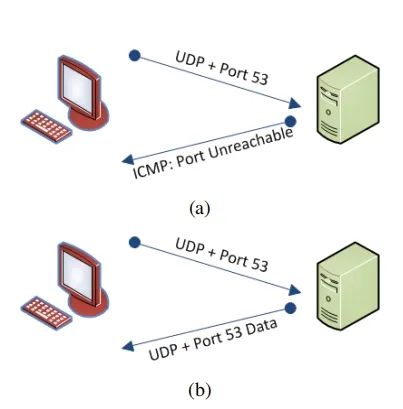

- UDPсканирование. Большинство сервисов работают по TCP,Но некоторые сервисы основаны на UDP.,Такие как DNS,SNMP и DHCP. Нравится Рисунок 5. UDPсканирование будет отправлять полезную нагрузку, связанную с протоколом, на небольшое количество портов (например, 53, 161), чтобы повысить вероятность успешного ответа, а пустые пакеты UDP будут отправляться на большинство портов. Сканирование может выдавать различные результаты при получении ответа ICMP о недостижимости порта (поле типа имеет значение 3, Когда поле кода равно 3), это означает, что порт находится в закрытом состоянии. Когда получены ответы о недостижимости другого порта ICMP (поле типа равно 3, Поле кода 0、1、 2、 9、10или13),Указывает, что порт находится в отфильтрованном состоянии. Когда порт отвечает на UDP-сообщение, связанное с протоколом,Это означает, что порт находится в открытом состоянии.,если нет ответа,Это открытое|фильтрованное состояние.

Рис. 5. UDP-сканирование

- Сканирование SCTP INIT: SCTP INIT аналогичен TCP SYN SCAN, а его основной принцип обнаружения портов такой же, как и SCTP INIT Ping. Зонд отправляет минимальный блок SCTP INIT на целевой порт в ожидании блока INIT-ACK, подтверждающего, что порт открыт. Это сканирование похоже на TCP SYN и позволяет определить, в каком состоянии находится порт.

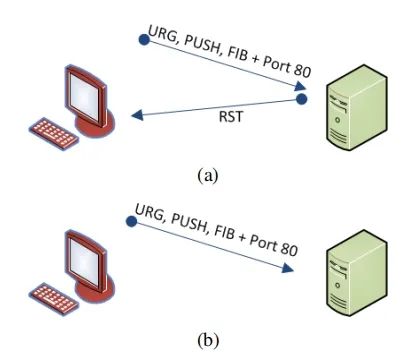

- TCP NULL, FIN, and Рождественское сканирование: эти три сканирования классифицируются в одну категорию из-за схожего поведения обнаружения. Они отправляют на целевой порт соответственно без бита флага (NULL), только с флагом FIN (FIN), с URG, TCP-сообщения с флагами PUSH и FIN (Рождество, зажгите флаги, как рождественскую елку). Рисунок 6дляXmasсканирование,Когда порт назначения закрыт,Хозяин ответит на сообщения RST,В противном случае ответ не будет получен. Потому что здесь нет рукопожатия,Так что это более тонкий способ, чем SYN. Недостатком является то, что некоторые машины не следуют строго RFC793 при реализации TCP.,Так что это может потерпеть неудачу,Кроме того, этот вид сканирования не может отличить открытое от фильтрованного.

Рис. 6. Рождественское сканирование

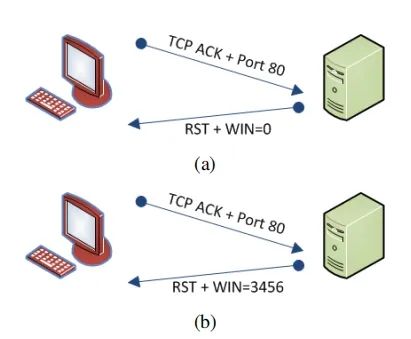

- TCP ACKсканирование。нравиться Рисунок 7показано,Детектор отправляет TCP-сообщение с флагом ACK на порт назначения.,Открыт или закрыт порт,Ответим на сообщение RST,Если ответ не получен или получен ответ об ошибке ICMP, порт находится в фильтрованном состоянии. Целью этой проверки не является определение того, открыт ли порт.,Вместо этого убедитесь, что порт фильтруется брандмауэром.

Рис. 7. Сканирование TCP ACK

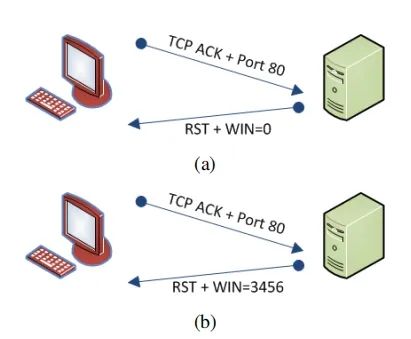

- Сканирование TCP-окна. Как показано на рисунке 8, это сканирование аналогично сканированию TCP ACK, при котором на порт отправляются TCP-сообщения с флагом ACK. Разница в том, что при этом сканировании используется поле TCP Window сообщения RST, чтобы определить, открыт ли порт. или закрыто. В некоторых системах поле TCP Window для пакетов RST, на которые ответили открытые порты, имеет положительное число, тогда как поле TCP Window для пакетов RST, на которые ответили закрытые порты, равно 0. Этот вид сканирования зависит от конкретной реализации системы и не очень надежен.

Рис. 8. Сканирование окна TCP

- TCP-сканирование Маймона. Эта технология сканирования была предложена Уриэлем Маймоном в 1996 году. Она отправляет TCP-сообщения с флагами FIN и ACK на порт назначения. Согласно реализации RFC793, независимо от того, открыт порт или нет, он должен ответить на сообщение RST. В этом случае эффект сканирования аналогичен TCP ACK. Однако Маймон обнаружил, что многие BSD-подобные системы в то время просто отбрасывали пакеты, вообще не отвечая, когда порт был открыт. В этом случае эффект этого сканирования был эквивалентен сканированиям TCP NULL, FIN и Xmas.

- Пользовательское сканирование TCP. использовать Nmap. сохранить биты флагов для заголовков TCP-пакетов в соответствии с моими потребностями, которые Случайная комбинация шести битов флага использует URG, ACK, PSH, RST, SYN и FIN, а затем пользователю также необходимо сообщить Nmap, какой ответ соответствует какому состоянию порта. Это требует от пользователей глубокого понимания TCP и различий в его реализации в разных операционных системах.

- SCTP COOKIE ECHO-сканирование. Это сканирование отправит блок STCP COOKIE ECHO на порт назначения. Когда порт открыт, ответа не будет, в противном случае будет получен блок ABORT. Это сканирование немного более тонкое, чем сканирование STCP INIT, но когда детектор не получает никакого ответа, он не может отличить открытое и отфильтрованное состояния.

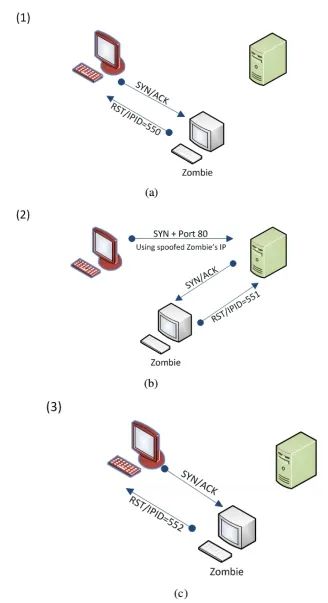

- IDLEсканирование。Этот видсканированиеэто своего родаскрытное Технология сканирования, злоумышленник использует Хозяин-зомби в состоянии IDLE (за исключением трафика атакующего и целевой машины, никакой трафик не достигнет Хозяина) для непрямого порта сканирования на цель, тем самым скрывая ее реальный IP. Такие как Рисунок 9показано,Весь процесс разделен на 3 этапа. Злоумышленник сначала отправляет сообщение SYN/ACK зомби Хозяину.,Потому что обе стороны раньше не обменивались рукопожатиями.,Значит зомби-Хозяин ответит RST-сообщением.,Затем поле IPID можно прочитать из IP-заголовка сообщения.,Целью этого шага является получение значения счетчика IPID зомби Хозяина. Следующий,Затем злоумышленник подделывает сообщение SYN, в котором исходным IP-адресом является Хозяин-зомби, и отправляет его целевому Хозяину и порту.,Когда целевой порт открыт,Сообщение SYN/ACK (второе из трехэтапного рукопожатия) будет возвращено зомби Хозяину. Так же,Зомби Хозяин снова отвечает сообщением RST.,И добавьте 1 к значению поля IPID заголовка IP. Наконец, злоумышленник снова отправляет зомби Хозяину сообщение SYN/ACK.,Получите последнее значение IPID. Если разница между двумя полученными IPID равна 2, это означает, что целевой порт открыт.,В противном случае, если разница между двумя IPID равна 1,Целевой порт не открыт. Этот поиск зависит от операционной системы, использующей увеличивающийся счетчик IPID (некоторые операционные системы используют случайные счетчики IPID).,И это также требует, чтобы зомби-Хозяин находился в состоянии холостого хода.,Условия сканирования очень требовательны.

Рис. 9. Сканирование IDLE

- IP Сканирование протокола. Принцип сканирования такой же, как и у IP Protocol Пинг, собственно протоколсканирование, предназначен для определения типа протокола (TCP, ICMP, IGMPждать),Просто при таком сканировании тоже может потребоваться указать порт. При отправке ответного сообщения целевому Хозяину (и порту) с каким-либо протоколом,Если вы получили ответ, соответствующий протоколу, или сообщение ICMP о недоступности порта,Докажите, что целевой Хозяин поддерживает данный протокол.,Если вы получили ответ ICMP о недостижимости протокола,Это доказывает, что целевой Хозяин не поддерживает данный протокол.

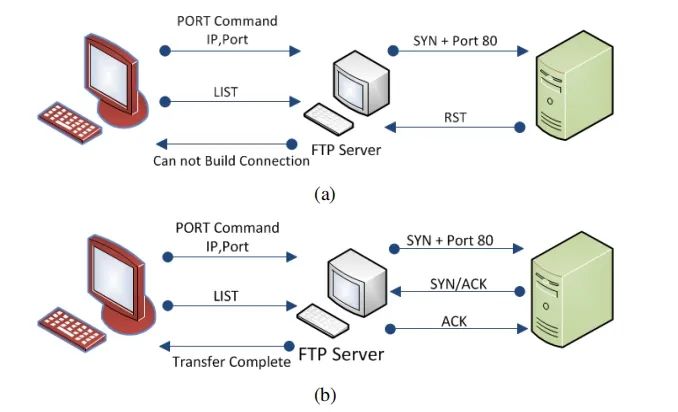

- FTP Отскок сканирования. Этот сканер представляет собой метод сканирования, который использует уязвимости на FTP-серверах для обнаружения открытых портов на целевом хостине. FTP Одной из особенностей протокола является поддержка агентов. FTP петь. Это позволяет пользователям подключаться к FTP сервер, а затем запросите отправку файла на сторонний сервер. Как показано на рисунке 10, в FTP При сканировании с отказом злоумышленник сначала находит доступный FTP-сервер и выполняет команду PORT на FTP-сервере, передавая целевой Хозяин и номер порта в качестве параметров FTP-серверу. FTP-сервер попытается установить соединение с целевым Хозяином и вернет злоумышленнику сообщение об успехе, чтобы определить, открыт ли целевой порт. FTP Bsouncecaning можно использовать для обхода брандмауэрсканирования внутрикорпоративной сети Хозяин. Однако ФТП Для сканирования Bounce необходимо найти FTP-сервер, который поддерживает использование команды PORT для подключения к целевому хостину, но большинство FTP-серверов в настоящее время отказываются использовать команду PORT для подключения к другому хостину.

Рис. 10. Сканирование FTP-отказов

Хотя вышеописанное называется технологией сканирования, на самом деле оно говорит о том, как использовать детектор для определения состояния порта путем отправки пакетов. В действительности сканирование часто нацелено на несколько IP-адресов и несколько портов, и детектор также может быть более одного. (распределенное сканирование), и это включает в себя стратегии и методы сканирования, которые не являются предметом этой статьи. Кроме того, сканирование на уровне Интернета — еще одна тема исследования. При достаточной пропускной способности Zmap может просканировать один порт пространства IPv4 за 45 минут, тогда как Masscan утверждает, что может просканировать всю сеть IPv4 за 6 минут. Из-за огромного адресного пространства IPv6 методы сканирования на основе перечисления не рекомендуются. Текущие исследования в основном основаны на начальных значениях для обнаружения активных адресов IPv6.

4. Рекомендации по использованию

В большинстве случаев использование параметров и опций nmap по умолчанию может удовлетворить наши потребности в сканировании, но в некоторых случаях, когда необходимо учитывать точность обнаружения, скорость, сокрытие и т. д., нам необходимо иметь возможность гибко использовать различные технологии сканирования. Некоторые сценарии и предложения по использованию, обобщенные автором на основе моего собственного понимания и практики, предназначены только для справки.

- Точное сканирование

- Точно определить живучесть одного IP-адреса. В этом сценарии вы можете рассмотреть возможность использования ICMP по требованию (или одновременно). Ping、TCP SYN Ping、TCP ACK Ping、UDP Ping、SCTP INIT Ping、IP Protocol Пинг для повышения точности обнаружения. В среде локальной сети вы также можете использовать ARP. Пинг. На практике Nmap по умолчанию использует ICMP. Пинг, порт 443 SYN Пинг, порт 80 TCP ACK Ping и метка времени ICMP Ping — это четыре способа одновременного определения жизнеспособности цели. Чтобы еще больше повысить точность обнаружения, вы можете использовать следующую команду: “nmap -PE -PS80 -PS443 -PP -PU40125 -PS3389 -PA21 -PU161 --source-port 53 <target_ip> ”。

- Точное обнаружение открытости одного порта. Аналогичным образом рассмотрите возможность последовательного (или одновременного) использования TCP по требованию. SYN Scan、TCP connect Сканирование (низкие привилегии), UDP Scan、SCTP INIT Сканирование и другие методы повышения точности обнаружения. Например, используйте команду «nmap -Pn -sS -sA -sU -sY -p80 <target_ip>”。

- Быстрое сканирование

- Быстрое определение живучести большого количества IP-адресов. В этом сценарии, чтобы повысить эффективность сканирования, вы можете сначала использовать ICMP. Пинг-сканирование в течение одного раунда, затем используйте TCP SYN Ping сканирует оставшиеся IP-адреса. Если вам нужно улучшить покрытие, вы можете продолжать использовать другие типы Ping для сканирования оставшихся IP-адресов. На практике вы можете сначала использовать команду «nmap -sn -PE <target_ips> », а затем используйте команду «nmap -sn -PS80<rest_ips>”руководитьсканирование,Вы также можете рассмотреть возможность использования его напрямую”nmap -sn -PE -PS80 <target_ips>”руководитьсканирование。

- Быстрое сканирование Мало портов для большого количества IP-адресов: используйте TCP напрямую SYN выполняет высокоскоростное сканирование без сохранения состояния, что также делают Zmap и Masscan. На практике для сканирования рекомендуется использовать zmap или Masscan: «zmap -p <p1>,<p2><target_ips> ”

- Быстрое сканирование Большое количество портов для сканирования большого количества IP-адресов: рекомендуется сначала использовать Pingсканирование, чтобы найти выжившего Хозяина, а затем использовать TCP Сканирование SYN может сэкономить много накладных расходов. На практике сначала используйте «nmap -sn -PE -PS80 <target_ips>”или者”masscan --ping<target_ips>”оживи Хозяин,Затем используйте zmap или Masscan, чтобы быстро портировать уцелевший Хозяин сканирования.

- Обнаружение и обход брандмауэра

- Обнаружение брандмауэра: если вы хотите только проверить и обнаружить брандмауэр, вы можете использовать TCP SYN-сканирование и TCP Сканирование ACK, команда nmap: «nmap -sS -T4 <targets_ips>”и”nmap -sA -T4 <targets_ips>”。некоторыйбрандмауэр Может подделать что-нибудьRSTВернуться, чтобы помешать обнаружению,На этом этапе вы можете принять решение на основе непрерывности IP-идентификатора группы IP.

- брандмауэр Обход: по TCP Сканирование ACK более глубокое, чем TCP. Сканирование SYN хорошее, поэтому сначала можно использовать TCP Сканирование ACK находит больше портов в нефильтрованном состоянии, а затем использует TCP. Сканирование FIN определяет, открыт ли целевой порт. FTP Bounceсканирование Также можно использовать для проникновениябрандмауэр。кроме того,Подделка исходного порта、IP-фрагментация、Исходная маршрутизация、Такие методы, как агенты, могут еще больше повысить вероятность успеха обхода (см. главу 10 официальной книги Nmap).

- скрытное сканирование

Сканирование специальных флагов, таких как FIN, Null и Xmas, более незаметно, чем обычное сканирование SYN, но оно все равно не может скрыть реальный IP-адрес. Сканирование IDLE и сканирование FTP с отскоком могут использовать хосты-зомби или уязвимые FTP-серверы для сокрытия реального IP-адреса, но условия сканирования для этих двух случаев очень высоки. В целом, Nmap можно использовать совместно с Proxychains, чтобы скрыть реальный IP с помощью прокси.

5. Резюме

В этой статье кратко представлены базовое определение обнаружения активного сканирования и проблемы, которые оно решает, а также разделение обнаружения активного сканирования на три этапа: обнаружение, идентификация и сканирование. В этой статье в качестве примера рассматривается реализация Nmap, чтобы подробно представить различные существующие технологии обнаружения хостов и сканирования портов, задействованные на этапе обнаружения, а также дать некоторые предложения по использованию, основанные на некоторых особых сценариях. Этапы идентификации и сканирования будут представлены в последующих статьях, и читатели могут продолжать обращать на них внимание.

Ссылки

1. Bou-Harb E, Debbabi M, Assi C. Cyber scanning: a comprehensive survey[J]. Ieee communications surveys & tutorials, 2013, 16(3): 1496-1519.

2. [Nmap: the Network Mapper - Free Security Scanner](https://nmap.org/)

3. Durumeric Z, Wustrow E, Halderman J A. {ZaCurity 13). 2013: 605-

4. zmap/zgrab2: Fast Go Application Scanner (github.com)

5. robertdavidgraham/masscan: TCP port scanner, spews SYN packets asynchronously, scanning entire Internet in under 5 minutes. (github.com)

Редактор контента: Чжан Чэнвань, Институт инновационных исследований Главный редактор: Институт инновационных исследований Чэнь Фочжун

Учебное пособие по Jetpack Compose для начинающих, базовые элементы управления и макет

Код js веб-страницы, фон частицы, код спецэффектов

【новый! Суперподробное】Полное руководство по свойствам компонентов Figma.

🎉Обязательно к прочтению новичкам: полное руководство по написанию мини-программ WeChat с использованием программного обеспечения Cursor.

[Забавный проект Docker] VoceChat — еще одно приложение для мгновенного чата (IM)! Может быть встроен в любую веб-страницу!

Как реализовать переход по странице в HTML (html переходит на указанную страницу)

Как решить проблему зависания и низкой скорости при установке зависимостей с помощью npm. Существуют ли доступные источники npm, которые могут решить эту проблему?

Серия From Zero to Fun: Uni-App WeChat Payment Practice WeChat авторизует вход в систему и украшает страницу заказа, создает интерфейс заказа и инициирует запрос заказа

Серия uni-app: uni.navigateЧтобы передать скачок значения

Апплет WeChat настраивает верхнюю панель навигации и адаптируется к различным моделям.

JS-время конвертации

Обеспечьте бесперебойную работу ChromeDriver 125: советы по решению проблемы chromedriver.exe не найдены

Поле комментария, щелчок мышью, специальные эффекты, js-код

Объект массива перемещения объекта JS

Как открыть разрешение на позиционирование апплета WeChat_Как использовать WeChat для определения местонахождения друзей

Я даю вам два набора из 18 простых в использовании фонов холста Power BI, так что вам больше не придется возиться с цветами!

Получить текущее время в js_Как динамически отображать дату и время в js

Вам необходимо изучить сочетания клавиш vsCode для форматирования и организации кода, чтобы вам больше не приходилось настраивать формат вручную.

У ChatGPT большое обновление. Всего за 45 минут пресс-конференция показывает, что OpenAI сделал еще один шаг вперед.

Copilot облачной разработки — упрощение разработки

Микросборка xChatGPT с низким кодом, создание апплета чат-бота с искусственным интеллектом за пять шагов

CUDA Out of Memory: идеальное решение проблемы нехватки памяти CUDA

Анализ кластеризации отдельных ячеек, который должен освоить каждый&MarkerгенетическийВизуализация

vLLM: мощный инструмент для ускорения вывода ИИ

CodeGeeX: мощный инструмент генерации кода искусственного интеллекта, который можно использовать бесплатно в дополнение к второму пилоту.

Машинное обучение Реальный бой LightGBM + настройка параметров случайного поиска: точность 96,67%

Бесшовная интеграция, мгновенный интеллект [1]: платформа больших моделей Dify-LLM, интеграция без кодирования и встраивание в сторонние системы, более 42 тысяч звезд, чтобы стать свидетелями эксклюзивных интеллектуальных решений.

LM Studio для создания локальных больших моделей

Как определить количество слоев и нейронов скрытых слоев нейронной сети?